Продовжуємо цикл статей про протидію класу вірусів-шифрувальників в корпоративному середовищі. У попередніх частинах ми розглянули настройку захисту на файлових серверах за допомогою FSRM і використання тіньових знімків дисків для швидкого відновлення даних після атаки. Сьогодні мова піде про спосіб запобігання запуску виконуваних файлів вірусів-шифрувальників (В тому числі звичайних вірусів і троянів) на ПК користувачів.

Крім антивіруса, ще одним бар'єром для запобігання запуску шкідливого ПО на комп'ютерах користувачів можуть бути політики обмеженого використання програм. У середовищі Windows це можуть бути технологія Software Restriction Policies або AppLocker. Ми розглянемо приклад використання Software Restriction Policies для захисту від вірусів.

Software Restriction Policies (SRP) надають можливість дозволяти або забороняти запуск виконуваних файлів за допомогою локальної або доменної групової політики. Метод захисту від вірусів і шифрувальників за допомогою SRP передбачає заборону запуску файлів з певних каталогів в призначеному для користувача оточенні, в які, як правило, потрапляють файли або архіви з вірусом. У переважній більшості випадків файли з вірусом, отримані з інтернету або з електронний пошти опиняються всередині каталогу% APPDATA% профілю користувача (в ньому ж знаходиться папки% Temp% і Temporary Internet Files). У цьому ж каталозі зберігаються розпаковані тимчасові копії архівів, коли користувач не дивлячись відкриває архів отриманий поштою або скачаний з інтернету.

При налаштуванні SRP можуть бути використані дві стратегії:

- Дозволити запуск виконуваних файлів на комп'ютері тільки з окремих папок (Як правило, це каталоги% Windir% і Program Files / Program Files x86) - це найнадійніший метод, але вимагає тривалого періоду налагодження і виявлення потрібного ПО, яке не працює в такій конфігурації

- Заборона запуску виконуваних файлів з власних каталогів, в яких в принципі не повинно бути виконуваних файлів. Саме в цих каталогах в більшості випадків виявляються файли вірусу при появі на комп'ютері. Крім того, у користувача, що не володіє правами адміністратора, просто відсутні права на запис в каталоги системи крім своїх власних. Тому вірус просто не зможе помістити своє тіло куди-небудь крім директорій в профілі користувача.

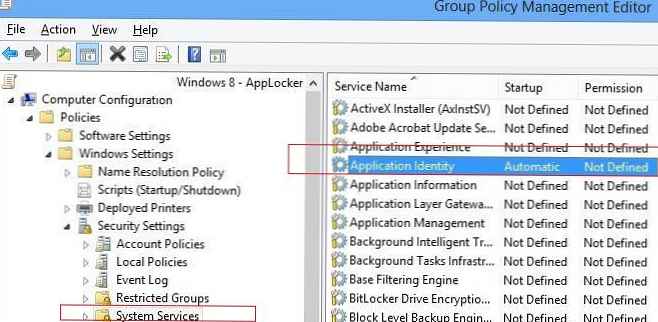

Ми розглянемо створення SRP за другим варіантом, як досить надійному і менш трудомісткого у впровадженні. Отже, створимо політику, яка блокує запуск файлів по певних шляхах. На локальному комп'ютері це можна зробити за допомогою консолі gpedit.msc, якщо політика повинна використовуватися в домені, потрібно в консолі Group Policy Management (gpmc.msc) створити нову політику і призначити її на OU з комп'ютерами користувачів.

Примітка. Настійно рекомендуємо перед впровадженням SRP політик, протестувати їх роботу на групі тестових комп'ютерах. У разі виявлення легітимних програм, які не запускаються через SRP, потрібно додати окремі дозвільні правила.В консолі редактора GPO перейдіть в розділ Computer Configuration -> Windows Settings -> Security Settings . Клацніть ПКМ по Software Restriction Policies і виберіть New Software Restriction Policies.

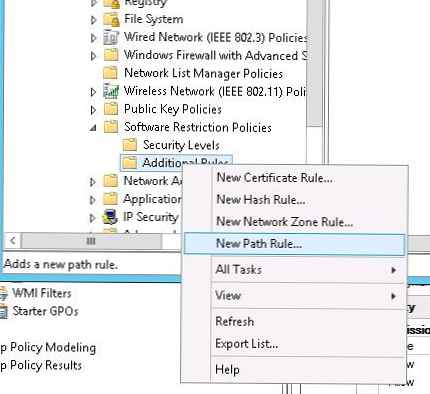

Виберіть розділ Additional Rules, і створіть нове правило New Path Rule.

Виберіть розділ Additional Rules, і створіть нове правило New Path Rule.

Створимо правило, яке забороняє запуск виконуваних файлів з розширенням * .exe з каталогу% AppData%. Вкажіть наступні параметри правила:

Створимо правило, яке забороняє запуск виконуваних файлів з розширенням * .exe з каталогу% AppData%. Вкажіть наступні параметри правила:

- Path:% AppData% \ *. Exe

- Security Level: Disallowed

- Description: Блокування запуску exe файлів з папки% AppData%

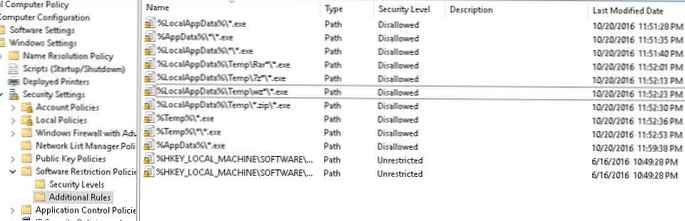

Аналогічним чином потрібно створити забороняють правила для шляхів, перерахованих в таблиці. Оскільки змінні оточення і шляхи в Windows 2003 / XP і Windows Vista / вище відрізняються, в таблиці вказані значення для відповідних версій ОС. Якщо у вас в домені ще залишилися Windows 2003 / XP, для них краще створити окрему політики і призначити її на OU з комп'ютерами з використанням WMI фільтра GPO по типу ОС.

Аналогічним чином потрібно створити забороняють правила для шляхів, перерахованих в таблиці. Оскільки змінні оточення і шляхи в Windows 2003 / XP і Windows Vista / вище відрізняються, в таблиці вказані значення для відповідних версій ОС. Якщо у вас в домені ще залишилися Windows 2003 / XP, для них краще створити окрему політики і призначити її на OU з комп'ютерами з використанням WMI фільтра GPO по типу ОС.

| опис | Windows XP і 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Заборона запуску файлів з% LocalAppData% | % UserProfile% Local Settings * .exe | % LocalAppData% \ *. Exe |

| Заборона запуску файлів з вкладених каталогів% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Заборона запуску файлів з вкладених каталогів% LocalAppData% | % UserProfile% \ Local Settings \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Заборона запуску exe файлів з архівів, відкритих за допомогою WinRAR | % UserProfile% \ Local Settings \ Temp \ Rar * \ *. Exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Заборона запуску exe файлів з архівів, відкритих за допомогою 7zip | % UserProfile% \ Local Settings \ Temp \ 7z * \ *. Exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Заборона запуску exe файлів з архівів, відкритих за допомогою WinZip | % UserProfile% \ Local Settings \ Temp \ wz * \ *. Exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Заборона запуску exe файлів з архівів, відкритих за допомогою вбудованого архіватора Windows | % UserProfile% \ Local Settings \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Заборона запуску exe файлів з каталогу% temp% | % Temp% \ *. Exe | % Temp% \ *. Exe |

| Заборона запуску exe файлів з вкладених каталогів% temp% | % Temp% \ * \ *. Exe | % Temp% \ * \ *. Exe |

| опціонально. Заборона запуску exe фалів з будь-яких каталогів в профілі користувача .важливо. з ці правилом потрібно бути уважним, тому що деякий ПО, наприклад плагіни браузерів, установники - зберігають свої виконувані файли в профілі. Для таких програм потрібно буде зробити правило виключення SRP | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

Ви можете додати власні каталоги. У нашому прикладі вийшов приблизно такий список заборонних правил SRP.

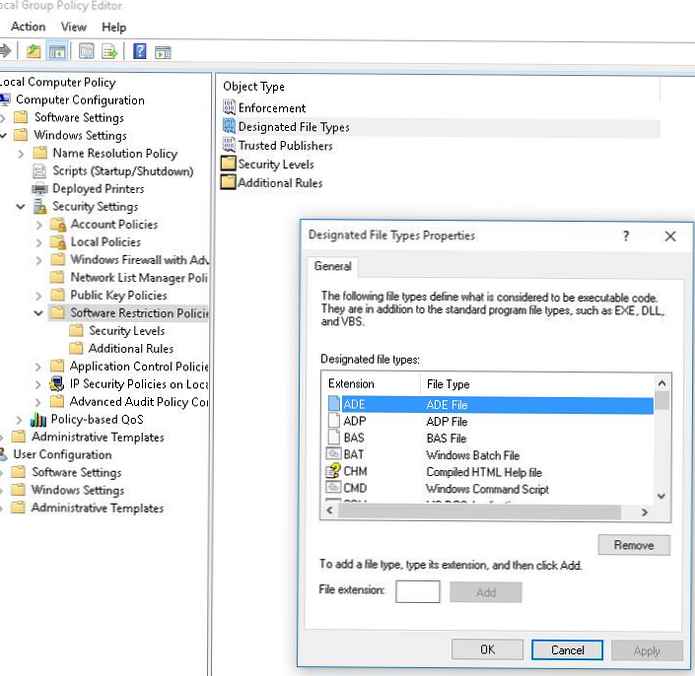

Як правило, також слід заборонити запуск інших розширень потенційно небезпечних файлів (* .bat, *. Vbs, * .js, * .wsh і т.п.), адже шкідливий код може знаходитися не тільки в * .exe файлах. Для цього потрібно змінити шляху в правилах SPR, видаливши входження * .exe. Таким чином, буде заборонений запуск всіх виконуваних файлів і файлів сценаріїв в зазначених каталогах. Список "небезпечних" розширень файлів задається в параметрах політики SRP в розділі Designated File Types. Як ви бачите, в ньому вже є попередньо встановлений список розширень виконуваних файлів і скриптів. Можете додати або видалити певні розширення.

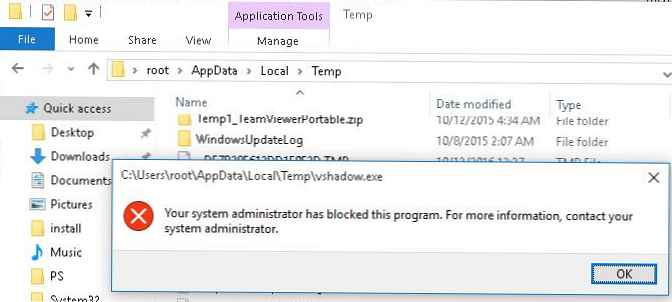

Залишилося перевірити дію політики Software Restriction Policies на клієнтському комп'ютері. Для цього поновіть політики командою gpupdate / force і спробуйте запустити виконуваний * .exe файл з будь-якого із зазначених каталогів. Повинно з'явитися повідомлення про помилку:

Залишилося перевірити дію політики Software Restriction Policies на клієнтському комп'ютері. Для цього поновіть політики командою gpupdate / force і спробуйте запустити виконуваний * .exe файл з будь-якого із зазначених каталогів. Повинно з'явитися повідомлення про помилку:

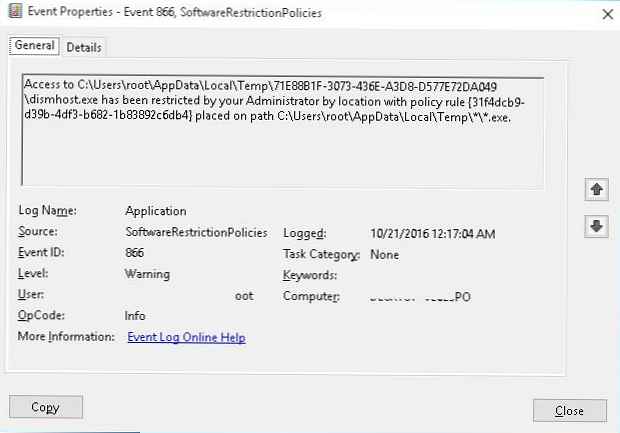

Спроби запуску виконуваних файлів з захищених каталогів, які були блоковані політиками SRP можна відстежувати за допомогою журналу подій Windows. Цікавлять нас події знаходяться в розділі Application, і мають Event ID 866, з джерелом SoftwareRestrictionPolicies і приблизно таким текстом:

Access to C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe has been restricted by your Administrator by location with policy rule 31f4dcb9-d39b-4df3-b682-1b83892c6db4 placed on path C: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Отже, ми показали загальний приклад техніки, застосовуючи політику обмеженого використання програм (SRP або Applocker) для блокування вірусів, шифрувальників і троянів на комп'ютерах користувачів. Вже згадана методик дозволяє істотно посилити ступінь захисту систем від запуску шкідливого коду користувачами.