Захист від експлойтів (Exploit Guard) - ця нова функція в Windows Defender в Windows 10 1709, яка являє собою об'єднану і більш поліпшену версію інструменту EMET від Microsoft. Exploit Guard призначений для захисту комп'ютера від експлойтів, і зараження вашої системи шкідливими програмами. Спеціально активувати Захист від експлойтів не потрібно, це відбувається автоматично, але тільки при включеному захисника Windows.

Змінити параметри Exploit Guard за замовчуванням можна в Центрі безпеки Захисника Windows.

- Отримати до нього доступ можна через меню Пуск або Параметри (Windows + I). Налаштування будуть проводитися саме через Центр Безпеки, а не Параметри Захисника. Враховуйте це при використанні швидкого пошуку.

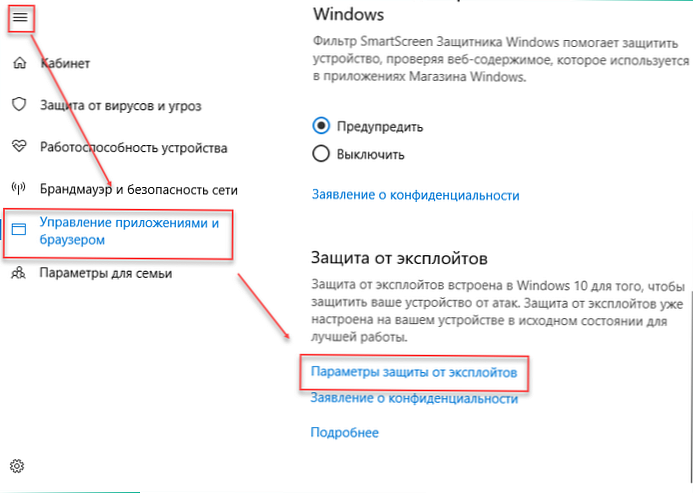

- У вікні перейдіть в меню "Управління додатками і браузером".

- Прокрутіть сторінку в самий низ і виберіть "Параметри захисту від експлойтів".

Всього є дві основні категорії для зміни конфігурацій на комп'ютері. Розглянемо кожну з них більш детально.

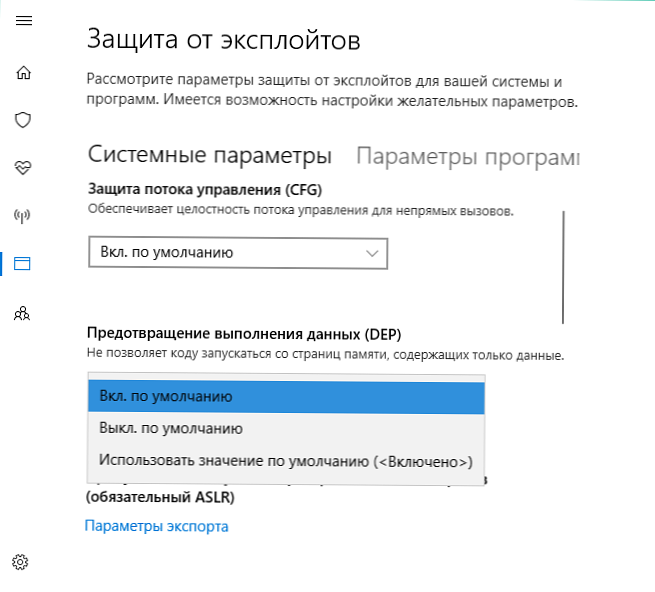

Системні параметри

Тут відображається список доступних користувачеві механізмів захисту Windows. Поруч вказується статус - включено, відключено. доступні:

- CFG. Захист потоку управління і забезпечення його цілісності для здійснення непрямих викликів (включена за замовчуванням).

- SEHOP. Перевірка ланцюжків винятків і забезпечення її цілісність під час відправки.

- DEP. Запобігання виконання даних (включена за замовчуванням).

- Обов'язковий ASLR. Примусове випадковий розподіл для образів, які не відповідають / DYNAMICBASE (вимкнена за замовчуванням).

- Низький ASLR. Випадковий розподіл виділення пам'яті. (Включена за замовчуванням).

- Перевірка цілісності купи. У разі знаходження пошкоджень, процес автоматично завершується. (Включена за замовчуванням).

Користувач може відключити їх незалежно один від одного.

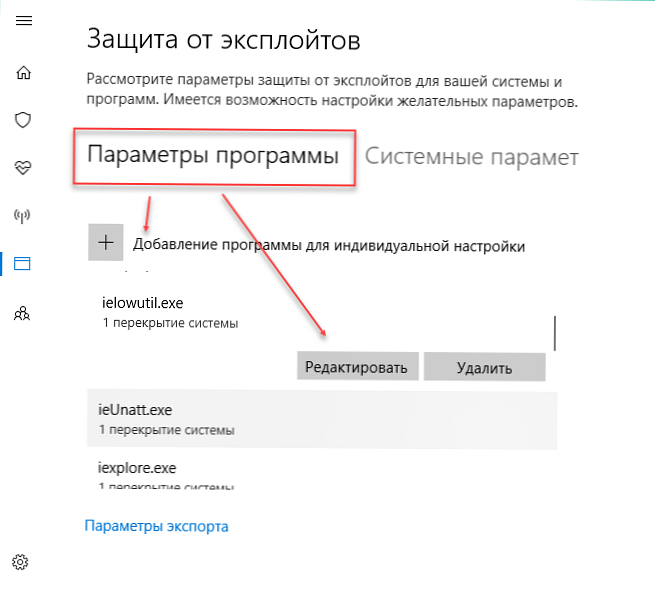

параметри програм

У цьому розділі можна окремо редагувати додаткові установки безпеки для кожного виконуваного файлу, додавати їх в список виключень. Якщо ПО конфліктує при будь-якому активованому в системних параметрах модулі, то його можна відключити. При цьому налаштування інших програм залишаться колишніми.

Опція працює за тим же принципом, що і виключення в інструменті EMET від Microsoft. За замовчуванням тут вже знаходяться деякі штатні програми Windows.

Додати новий виконуваний файл в список можна тут же, натиснувши на кнопку "Додавання програми для індивідуальної настройки". Для цього вкажіть назву програми або точний шлях до неї. Після цього він відобразиться в списку.

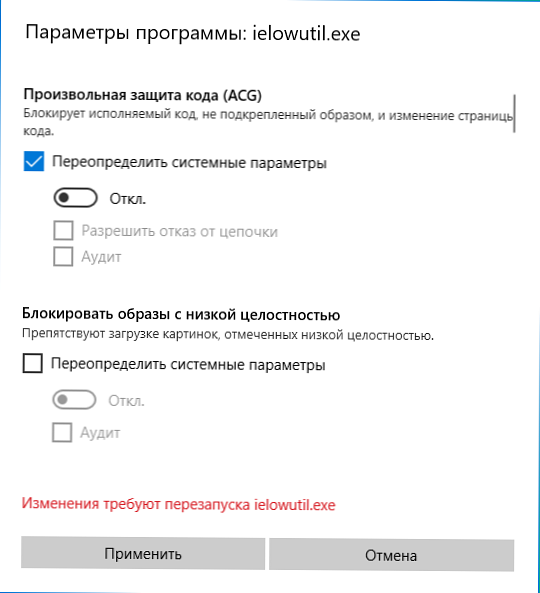

Користувач може редагувати параметри для кожної окремої програми. Для цього виберіть її зі списку, і натисніть "Редагувати", після чого примусово вимкніть / включите потрібну опцію. За бажанням програму можна видалити зі списку винятків.

Для редагування доступні тільки ті параметри, які неможливо налаштувати через категорію "Системні". Для деяких опцій є значення "Аудит". Після його активації Windows буде записувати події в системний журнал, що зручно для подальшого аналізу.

Імпорт та експорт налаштувань

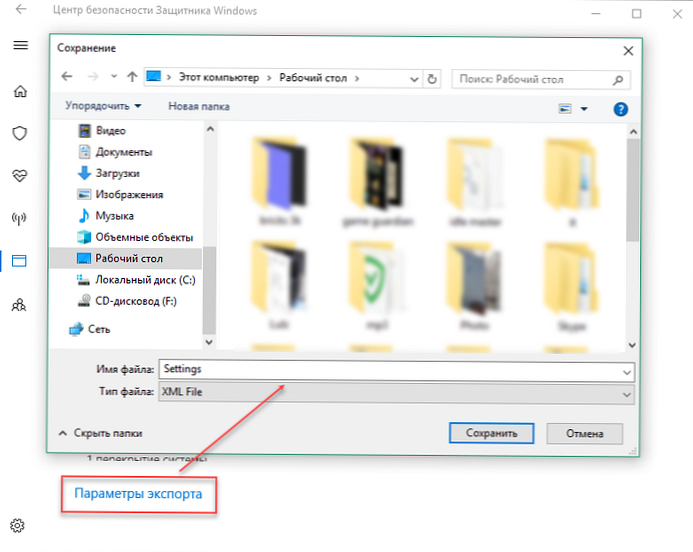

Експортувати поточні настройки Exploit Guard можна через Центр безпеки Windows Defender. Для цього достатньо натиснути на відповідну кнопку і зберегти файл у форматі XML.

Параметри експорту можна і через командний рядок Windows PowerShell. Для цього є команда:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Users \ Alex \ Desktop \ Settings.xml

Для імпорту необхідно замінити командлет Get на Set і за аналогією з прикладом вказати назву і шлях до файлу.

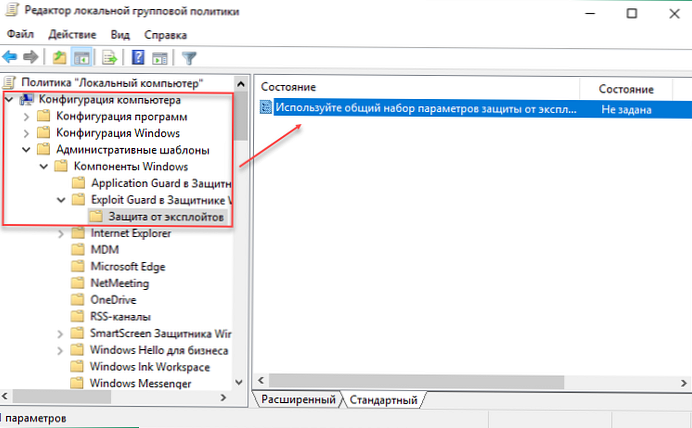

Встановити вже існуючий XML файл з настройками можна через редактор локальних групових політик gpedit.msc:

- У лівій частині екрана виберіть гілку редактора Конфігурація комп'ютера -> Адміністративні шаблони -> Компоненти Windows -> Exploit Guard в Захиснику Windows -> Захист від експлойтів. Відкрийте політику Використовуйте загальний набір параметрів захисту від експлойтів.

- Змініть значення на "Включено", а в полі, що з'явилося вкажіть шлях або URL- адресу до існуючого XML файлу з конфігурацією.

Збережіть внесені зміни натиснувши на "Застосувати". Налаштування вступлять в силу негайно, тому перезавантажувати ПК не обов'язково.

Налаштування Exploit Guard за допомогою PowerShell

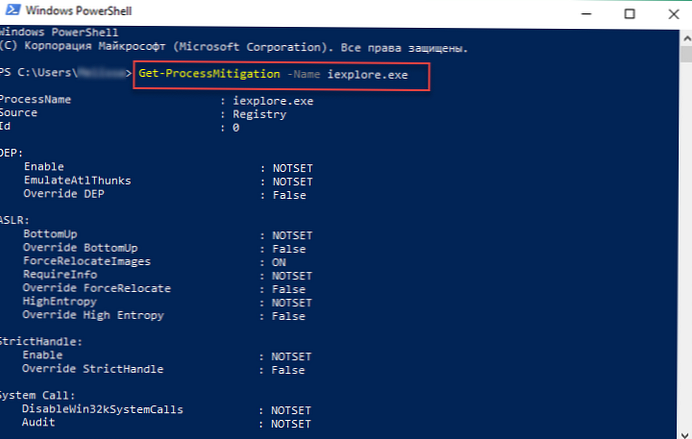

Щоб упорядкувати список модулів захисту можна використовувати командний рядок Windows PowerShell.

Тут доступні наступні команди:

Get-ProcessMitigation -Name iexplore.exe- отримати список всіх захисних заходів для обраного процесу. В даному прикладі це iexplore.exe, ви можете вказати будь-який інший. Замість імені програми, можна вказати точний шлях.- стан NOTSET (Не встановлено) для категорії системних параметрів означає, що виставлені значення за замовчуванням, для категорії програм тут слід вписати параметр, до якого будуть присвоєні заходи захисту.

- -Set з додатковою командою ProcessMitigation використовується для редагування кожного окремого значення. Щоб активувати SEHOP для конкретного файлу (в нашому прикладі test.exe) за адресою C: \ Users \ Alex \ Desktop \ test.exe, використовуйте команду в PowerShell:

Set-ProcessMitigation -Name C: \ Users \ Alex \ Desktop \ test.exe -Enable SEHOP - Щоб застосувати цей захід для всіх файлів, а не для конкретної програми, використовуйте команду:

Set-Processmitigation -System -Enable SEHOP - -Enable - увімкнути, -Disable - відключити.

- командлет -Remove використовується для відновлення заводських налаштувань і вказується відразу після -Name.

- -Enable або -Disable AuditDynamicCode - активувати або вимкнути аудит.

При введенні команд враховуйте, що кожен окремий параметр заходи повинен відділятися коми. Подивитися їх список ви можете тут же, в PowerShell. Вони відобразяться після введення команди Get-ProcessMitigation -Name імя_процесса.exe.