Питання аудиту змін в Active Directory саме на часі в великих доменних інфраструктурах, в яких права на різні компоненти управління Active Directory делеговані широкому колу осіб. В одній з попередніх статей ми в загальному поговорили про існуючих налаштуваннях групових політик, що дозволяють вести аудит змін в Active Directory, Сьогодні ми розглянемо методику ведення і відстеження змін, вироблених користувачами в групах безпеки AD. Озброївшись цією методикою, адміністратор домену може відстежити створення, видалення груп AD, а також події додавання / видалення користувачів в ці групи.

За замовчуванням на контролерах домену вже включена політика збору інформації про зміни в групах Active Directory, проте в лог потрапляють тільки успішні спроби змін.

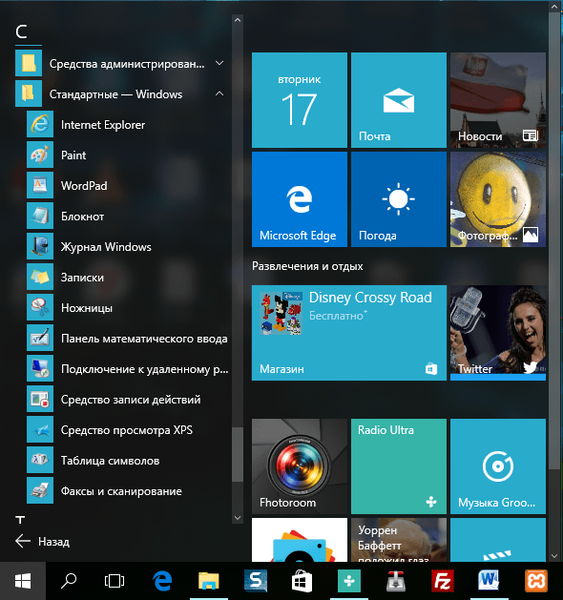

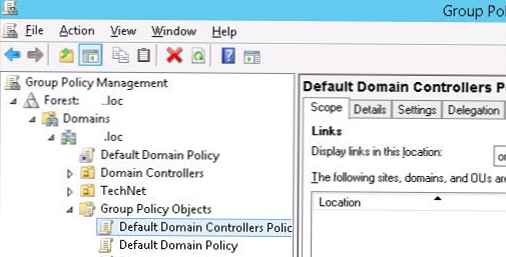

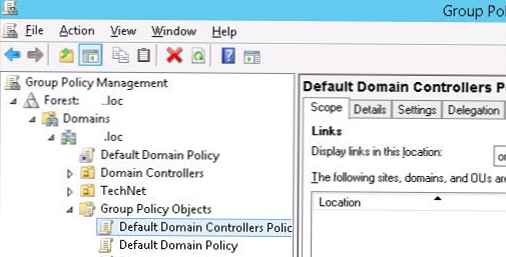

Включимо примусову реєстрацію всіх подій про зміни в групах Active Directory за допомогою групової політики. Для цього відкрийте консоль управління Group Policy Manager, знайдіть і відредагуйте політику Default Domain Controller Policy (За замовчуванням ця політика застосовується до всіх контролерам домену).

Примітка. Відстежувати події аудиту доменних груп безпеки має сенс тільки на контролерах домену.

Перейдемо до наступного розділ GPO: Computer Configuration-> Policies-> Windows Settings-> Security Settings-> Advanced Settings Audit Policy-> Audit Policy -> Account Management. Нас цікавить політика Audit Security Group Management.

Відкриємо політику і відредагуємо її, вказавши, що будуть збиратися як успішні (Success), Так і невдалі (Failure) Події змін в доменних групах безпеки.

Відкриємо політику і відредагуємо її, вказавши, що будуть збиратися як успішні (Success), Так і невдалі (Failure) Події змін в доменних групах безпеки.

Залишилося дочекатися застосування зміненої GPO на контролерах домену, або виконати ручне оновлення GPO командою

Залишилося дочекатися застосування зміненої GPO на контролерах домену, або виконати ручне оновлення GPO командою

gpupdate / force.

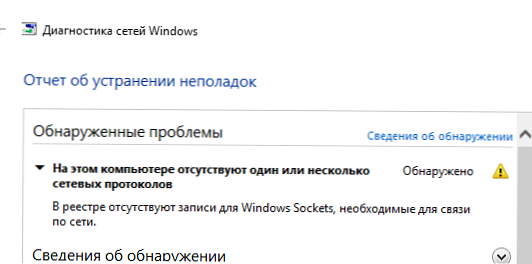

Переглянути зібрані події аудиту можна в журналі безпеку. Ми для зручності створимо окреме подання журналу подій. Для цього в консолі Windows Event Viewer за допомогою контекстного меню виберемо пункт Create Custom View.

У вікні параметрів фільтрації уявлення вкажемо:

By log - "Security"

Includes / Excludes Event Ids - Нас цікавлять події з наступними EventID: 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4754, 4755, 4756, 4757, 4758, 4764.

Примітка. Ми зібрали все ID подій, що відповідають різним змінам в групах безпеки AD. Наприклад,

ID 4727 - подія створення групи

ID 4728 - подія додавання користувача в групу

ID 4729 - подія видалення користувача з групи

ID 4730 - подія видалення групи безпеки

При бажанні можна налаштувати фільтр більш тонко, залишивши тільки цікавлять події.

Зберігаємо зміни і вказуємо ім'я уявлення, наприклад Audit Group Changes.

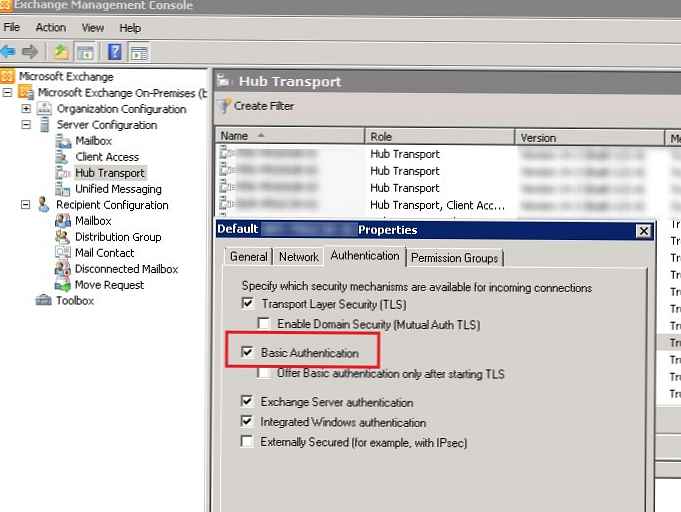

Для експерименту додамо (за допомогою консолі ADUC) користувача JJonson в доменну групу Network Admins. Після чого відкриємо і оновимо створене нами уявлення.

Для експерименту додамо (за допомогою консолі ADUC) користувача JJonson в доменну групу Network Admins. Після чого відкриємо і оновимо створене нами уявлення.

Як ви бачите, в ньому з'явилося кілька нових подій.

Відкривши будь-яку подію, можна переглянути інформацію про проведені зміни більш докладно. Відкриємо подія з EventID 4728. У його змісті видно. що користувач dadmin додав обліковий запис користувача JJonson в групу Network Admins

Відкривши будь-яку подію, можна переглянути інформацію про проведені зміни більш докладно. Відкриємо подія з EventID 4728. У його змісті видно. що користувач dadmin додав обліковий запис користувача JJonson в групу Network Admins

Subject: Security ID: corp \ dadminAccount Name: dadmin

Account Domain: corp

Logon ID: 0x85A46579

Member:

Security ID: corp \ JJonson

Account Name: CN = JJonson, OU = Users, OU = Accounts, DC = corp, DC = loc

Group:

Security ID: corp \ Network Admins

Group Name: Network Admins

Group Domain: corp

У разі необхідності до потрібних Event ID можна прив'язати автоматичну відправку поштових повідомлень адміністраторам безпеки через тригери подій.