Розглянемо процедуру централізованої установки сертифіката на комп'ютери домену та додавання його в список довірених кореневих сертифікатів за допомогою групових політик. Після поширення сертифіката всі клієнтські пристрої будуть довіряти сервісів, які підписані даними сертифікатом. У нашому випадку, ми поширимо самоподпісанний SSL сертифікат Exchange (роль Active Directory Certificate Services в домен не розгорнута) на комп'ютери користувачів в Active Directory.

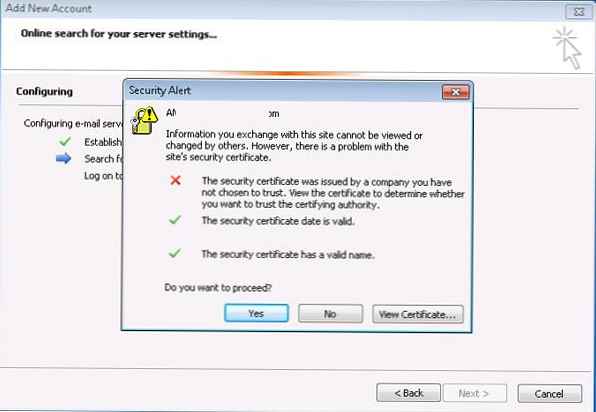

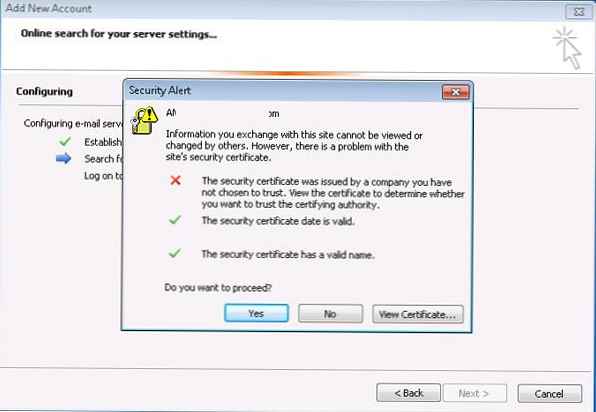

Якщо ви використовуєте самоподпісанний SSL сертифікат для свого сервера Exchange, то на клієнтах, при першому запуску Outlook буде з'являтися повідомлення, що талон не довірений і користуватися ним небезпечно.

Щоб прибрати це попередження, потрібно на комп'ютері користувача додати сертифікат Exchange в список довірених сертифікатів системи. Це можна зробити вручну (або шляхом інтеграції сертифіката в корпоративний образ ОС), але набагато більш простіше і ефективніше автоматично поширити сертифікат за допомогою можливостей групових політик (GPO). При використанні такої схеми поширення сертифікатів, всі необхідні сертифікат буде використовуватися збережений на всі старі і нові комп'ютери домену.

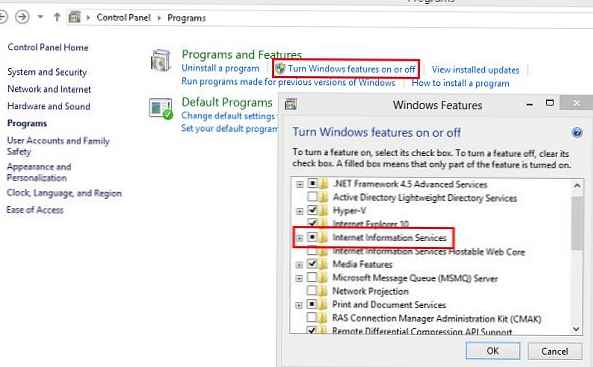

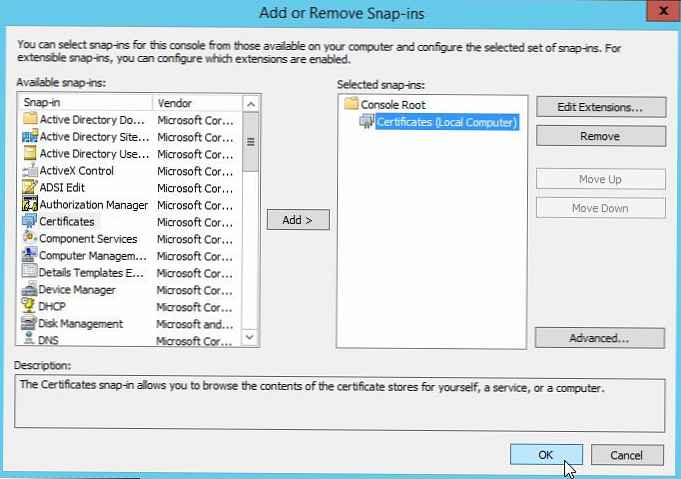

В першу чергу, нам потрібно експортувати самоподпісанний сертифікат з нашого Exchange сервера. Для цього на сервері відкрийте консоль mmc.exe і додайте в неї оснащення Certificates (Для локального комп'ютера).

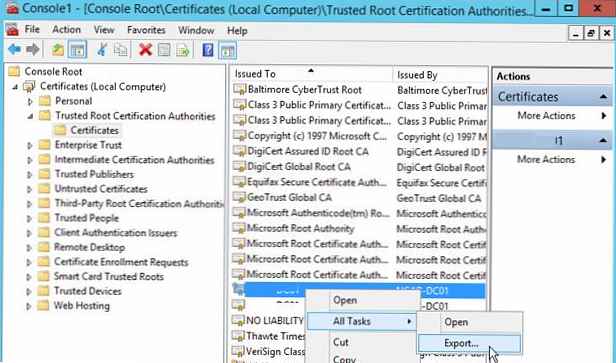

Перейдіть в розділ Certificates (Local Computer) -> Trusted Root Certification Authorities -> Certificates.

У правому розділі знайдіть ваш сертифікат Exchange і в контекстному меню виберіть All Tasks ->Export.

У майстра експорту виберіть формат DER encoded binary X.509 (.CER) і вкажіть шлях до файлу сертифіката.

У майстра експорту виберіть формат DER encoded binary X.509 (.CER) і вкажіть шлях до файлу сертифіката.

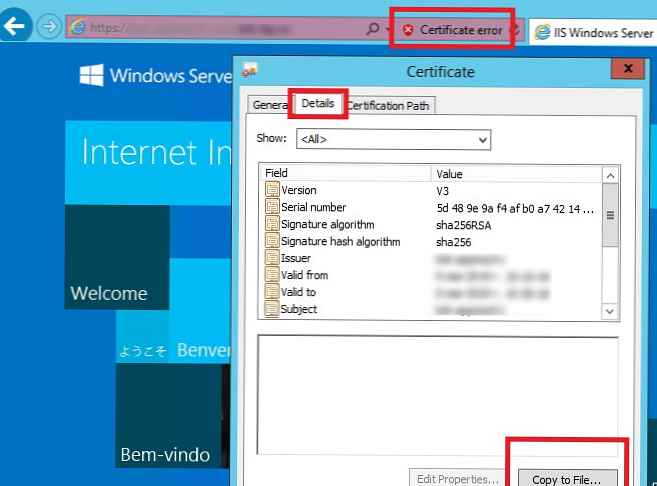

Також ви можете отримати SSL сертифікат HTTPS сайту і зберегти його в CER файл з з PowerShell за допомогою методу WebRequest:

$ WebRequest = [Net.WebRequest] :: Create ( "https: // your-excha-cas-url")

try $ webRequest.GetResponse () catch

$ Cert = $ webRequest.ServicePoint.Certificate

$ Bytes = $ cert.Export ([Security.Cryptography.X509Certificates.X509ContentType] :: Cert)

set-content -value $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

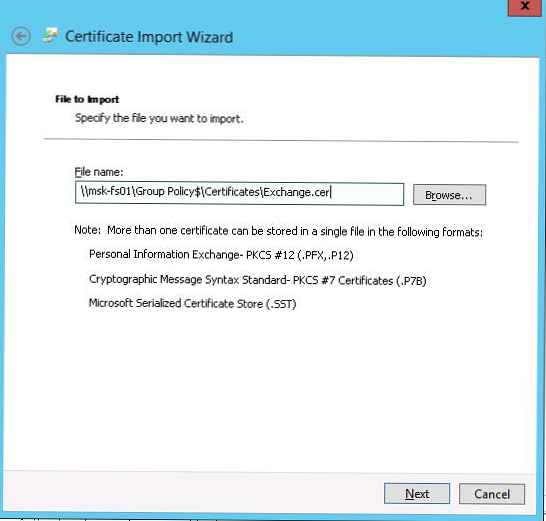

Отже, ви експортували SSL сертифікат Exchange в CER файл. Потрібно помістити сертифікат в мережевий каталог, куди у всіх користувачів повинен бути доступ на читання (ви можете обмежити доступ до каталогу за допомогою NTFS дозволів, або додатково приховати його за допомогою ABE). Наприклад, нехай шлях до файлу сертифіката буде таким: \\ msk-fs01 \ GroupPolicy $ \ Certificates.

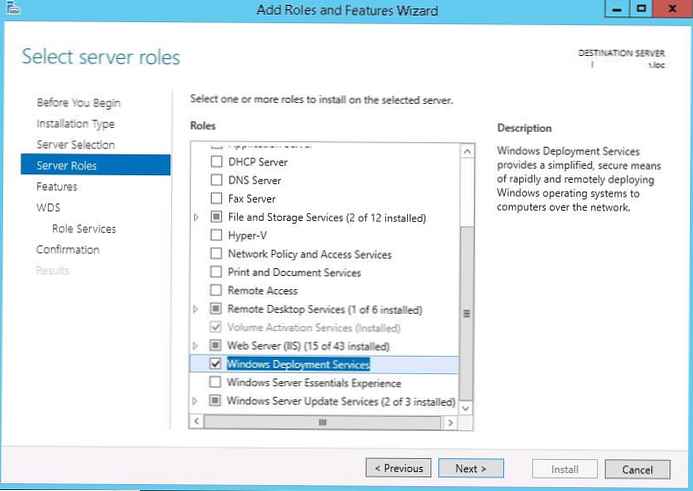

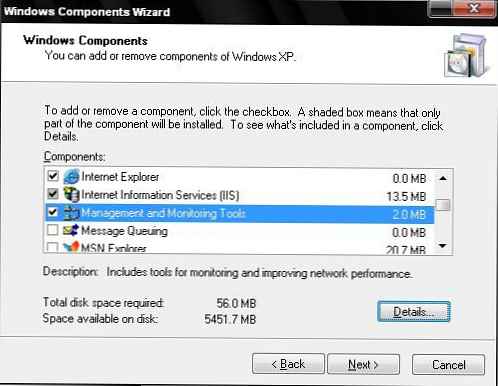

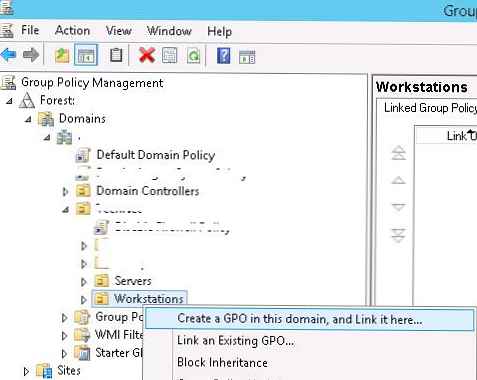

Перейдемо до створення політики поширення сертифіката. Для цього, відкрийте консоль управління доменними політиками Group Policy Management (Gpmc.msc). Щоб створити нову політику, виберіть OU на який вона буде діяти (в нашому прикладі це OU з комп'ютерами, тому що ми не хочемо, щоб сертифікат встановлювався на сервера і технологічні системи) і в контекстному меню виберіть Create a GPO in this domain and Link it here...

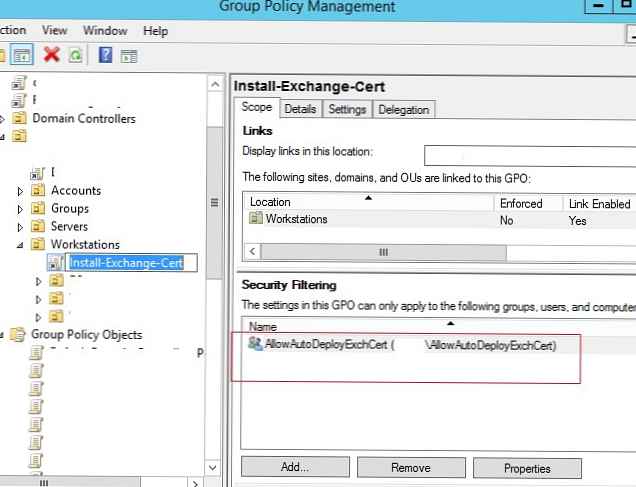

Вкажіть ім'я політики (Install-Exchange-Cert) І перейдіть в режим її редагування.

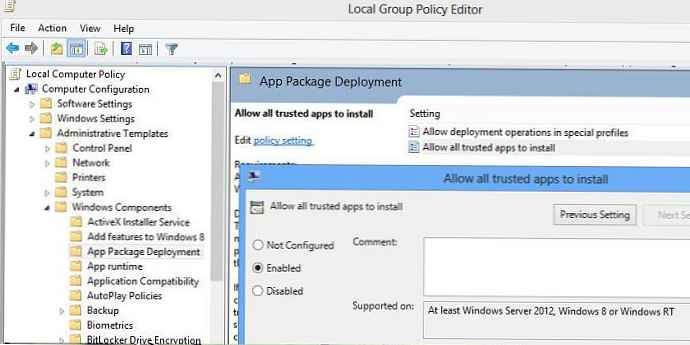

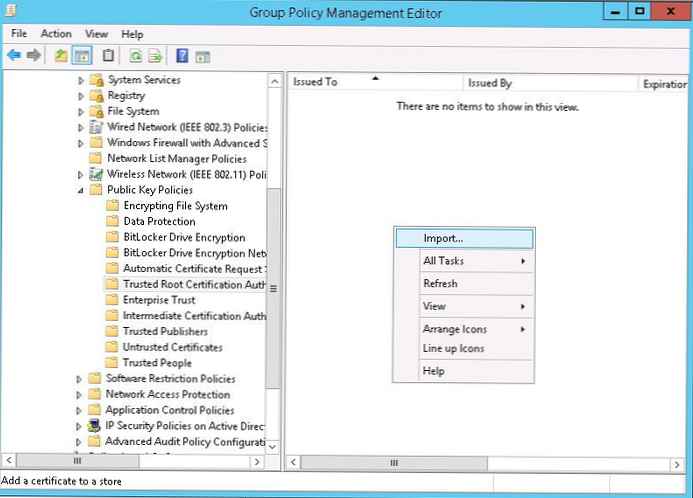

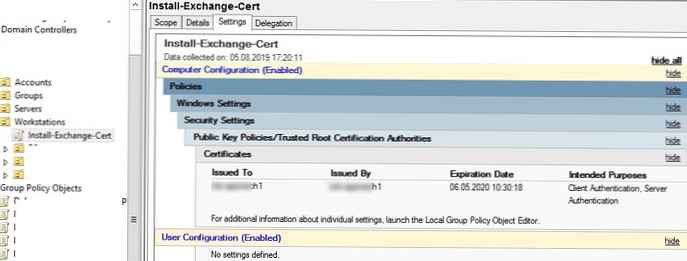

У редакторі GPO перейдіть в розділ Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Public Key Policies -> Trusted Root Certification Authorities (Конфігурація комп'ютера -> Конфігурація Windows -> Параметри безпеки -> Політики відкритого ключа -> Довірені кореневі центри сертифікації).

У лівій частині вікна редактора GPO клацніть ПКМ і виберіть пункт меню Import.

Вкажіть шлях до імпортованого файлу сертифіката, який ми розмістили в мережевому каталозі.

Вкажіть шлях до імпортованого файлу сертифіката, який ми розмістили в мережевому каталозі.

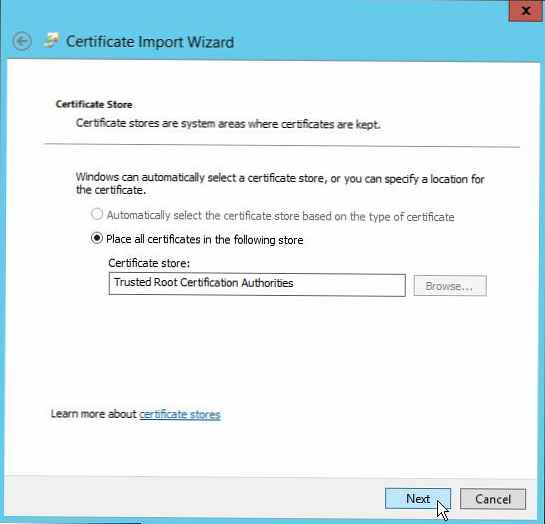

У відповідному кроці майстра (Place all certificates in the following store) обов'язково вкажіть, що сертифікат потрібно розмістити в розділі Trusted Root Certification Authorities (Довірені кореневі центри сертифікації).

Політика поширення сертифікатів створена. Можливо більш точно націлити (зорієнтувати) політику на клієнтів за допомогою Security Filtering (див. Нижче) або WMI фільтрації GPO.

Політика поширення сертифікатів створена. Можливо більш точно націлити (зорієнтувати) політику на клієнтів за допомогою Security Filtering (див. Нижче) або WMI фільтрації GPO.

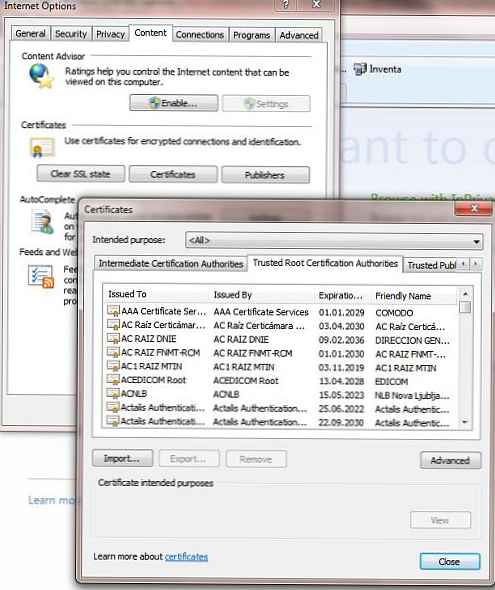

Протестуйте політику, виконавши на клієнті оновлення політик командою (gpupdate / force). Перевірте що ваш сертифікат з'явився в списку довірених сертифікатів. Це можна зробити в оснащенні управління сертифікатами (розділ Trusted Root Certification Authorities -> Certificates) або в налаштуваннях Internet Explorer (Internet Options -> Content -> Certificates-> Trusted Root Certification Authorities або Властивості оглядача -> Зміст -> Сертифікати -> Довірені кореневі центри сертифікації).

Ви можете перевірити, що в браузері при відкритті вашого HTTPS сайту (в нашому прикладі це Exchange OWA) більше не з'являється попередження про недовірених SSL сертифікаті. Тепер при налаштуванні Outlook на ваш поштовий сервер Exchnage (в Outlook 2016 ручна настроювання поштового сервера можлива тільки через реєстр) в програмі перестане з'являтися вікно з попередженням про недовірених сертифікаті.

Якщо ви хочете, щоб політика поширення сертифіката застосовувалася тільки для комп'ютерів (користувачам) у певній групі безпеки, виберіть в консолі Group Policy Management вашу політику Install-Exchange-Cert. на вкладці Scope в секції Security Filtering видаліть групу Authenticated Users і додайте вашу групу безпеки (наприклад, AllowAutoDeployExchCert). Якщо прілінкованние цю політику на корінь домена, ваш сертифікат буде автоматично поширений на всі комп'ютери, додані до групи безпеки.

Однією політикою ви можете поширити відразу кілька клієнтських SSL сертифікатів. Детальну інформацію про сертифікати, які поширюються вашою політикою можна подивитися в консолі GPMC на вкладці Settings. Як ви бачите, відображаються поля сертифіката Issued To, Issued By, Expiration Date і Intended Purposes.

Якщо на комп'ютерах немає доступу в інтернет, таким чином ви можете поширити на всі пристрої домену довірені кореневі сертифікати. Але є більш простий і правильний спосіб поновлення кореневих і відкликаних сертифікатів в ізольованих доменах.

Отже, ви налаштували політику автоматичного поширення сертифіката на всі комп'ютери домену (на певний організаційної юніт або групу безпеки домена). Сертифікат буде автоматично встановлюватися на всі нові комп'ютери, не вимагаючи від служб техпідтримки ніяких ручних дій (з метою безпеки бажано періодично перевіряти списки довірених сертифікатів на клієнтах на підроблені і відкликані).