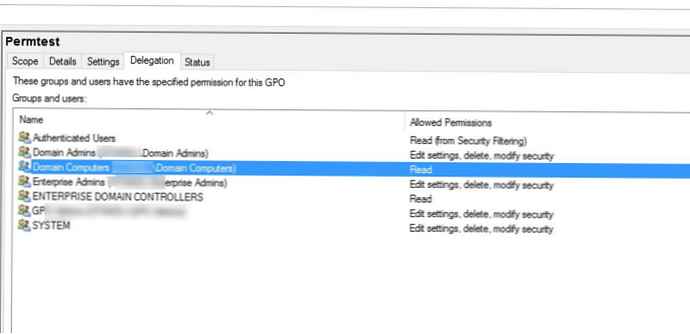

Повертаючись до проблем, які виникають із застосуванням групових політик, після установки оновлень з бюлетеня безпеки MS16-072 (KB3163622), хочеться поговорити ще про один важливий момент. Як ви пам'ятаєте, щоб після установки цього оновлення на клієнтах коректно працювали GPO Security Filtering, потрібно вручну відредагувати всі політики, в яких використовуються Security Filtering і на вкладці Delegation надати доступ тільки на читання для Domain Computers (Або цілком перекладається на Item-Level Targeting). Але як же бути з новими політиками? Невже тепер доведеться кожного разу при створенні нової GPO, вручну правити її списки контролю доступу?

На щастя ні. Можливо поправити стандартні права в шаблоні ACL, який використовується при створенні нової групової політики. Цей ACL зберігається в схемі AD в атрибуті defaultSecurityDescriptor об'єкта Group-Policy-Container. Розглянемо, як зробити модифікацію схеми AD, щоб все нові політики відразу створювалися з потрібними правами. У нашому прикладі нам потрібно додати дозвіл Read для групи Domain Computers.

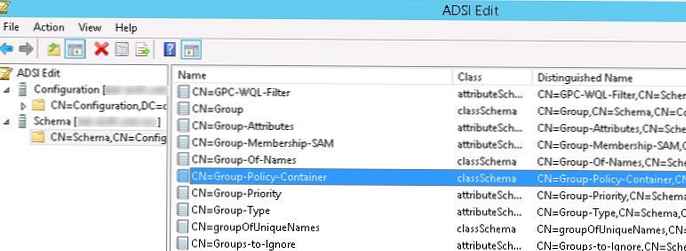

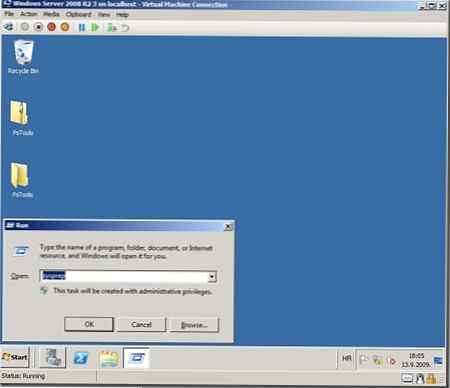

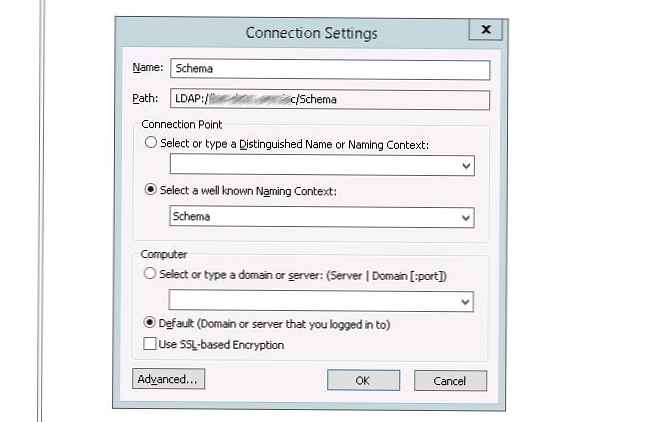

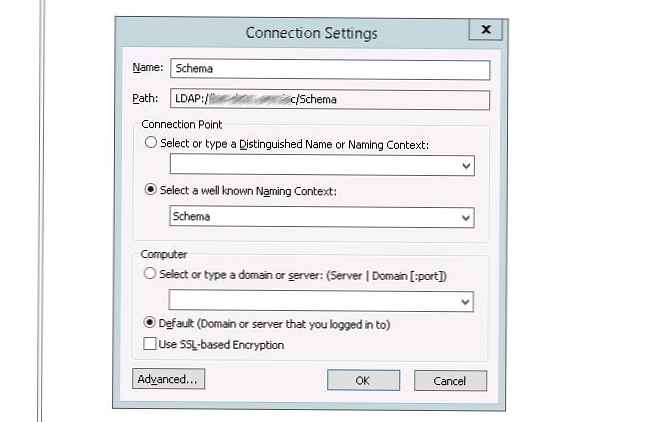

Примітка. Для внесення змін до схеми Active Directory ваш обліковий запис повинен входити в групу Schema Admins.важливо. При зміні схеми AD потрібно бути гранично уважним!- Якщо на сервері встановлені AD tools, запустіть консоль ADSIEdit.msc. Виберіть пункт меню Action-> Connect to і підключіться до контексту схеми AD вашого домену (Schema)

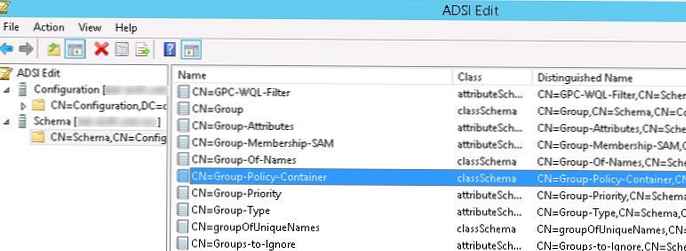

- У дереві схеми перейдіть в розділ CN =Schema, CN =Configuration і знайдіть в правій колонці об'єкт CN =Group-Policy-Container

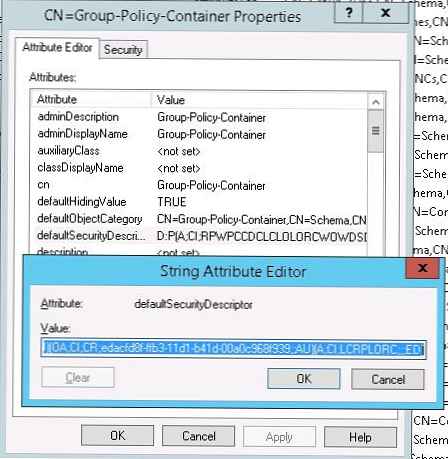

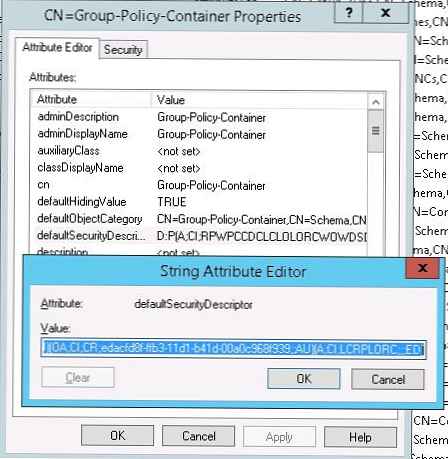

- Клацніть двічі по контейнеру і знайдіть атрибут defaultSecurityDescriptor. У значенні цього атрибута в форматі SDDL (Security Descriptor Definition Language) зберігаються дозволу, що застосовуються для створюваних GPO.

- Виділіть SDDL рядок і скопіюйте її в Notepad (в разі чого можна повернутися до стандартного значенням).

За замовчуванням, права на GPO надані такими групами:

- Authenticated Users

- Domain Admins

- Enterprise Admins

- ENTERPRISE DOMAIN CONTROLLERS

- SYSTEM

- В кінці SDDL рядки атрибута потрібно додати наступне значення: (A;CI;LCRPLORC;;;DC)

Примітка. Що означає ця строка.Тіп доступу: A = Access Allowed

Прапор ACE: CI = Container Inherit

Дозволи:

LC = List Contents

RP = Read All Properties

LO = List Object

RC = Read PermissionsСуб'єкт доступу: DC = Domain Computers

- збережіть зміни

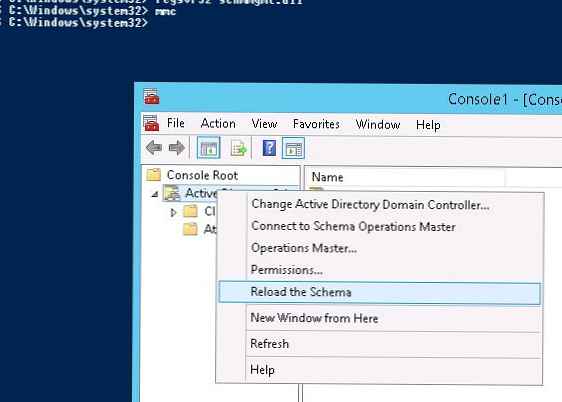

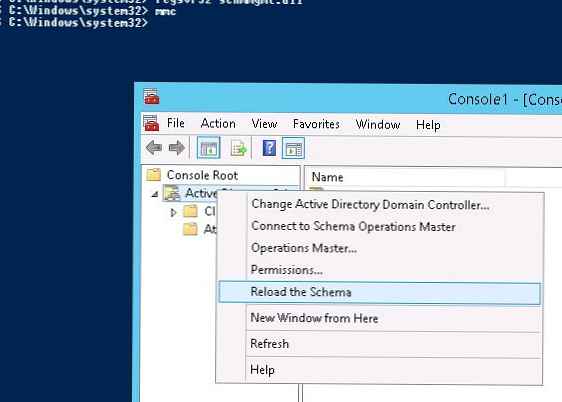

- Щоб застосувати зміни, потрібно перезавантажити схему. Для цього відкрийте mmc консоль і додайте оснащення AD Schema (Якщо оснащення відсутня, зареєструйте бібліотеку regsvr32 schmmgmt.dll і перезапустіть mmc консоль). Клацніть ПКМ по Active Directory Schema і виберіть Reload the Schema

Тепер спробуйте створити нову GPO і упевниться, що на вкладці Delegation з'явилися права Read для групи Domain Computers.