Всі статті - Сторінка 386

Налаштування інтернет-шлюзу з NAT і Port Forwarding на CentOS 7

У цій статті ми розглянемо процес організації та налаштування простого інтернет-шлюзу на базі CentOS 7.x. Даний шлюз дозволить користувачам з локальної мережі виходити в Інтернет, а також отримувати доступ до...

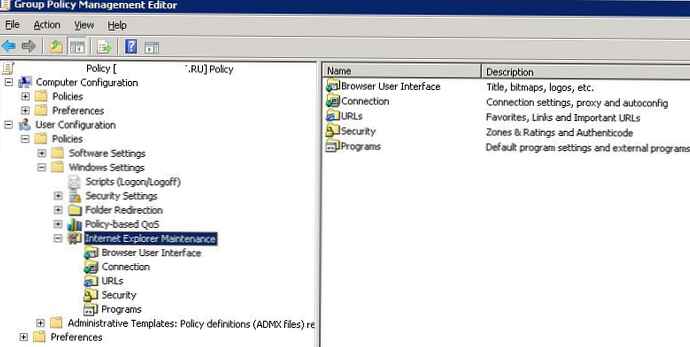

Читати даліНалаштування Internet Explorer 11 з допомогою GPO в домені

Спочатку для централізованої настройки параметрів Internet Explorer (найчастіше настроюються параметри проксі-сервера) груповою політикою в доменній середовищі використовувалася політика Internet Explorer Maintenance, яка перебувала в призначеному для користувача розділі GPO: User...

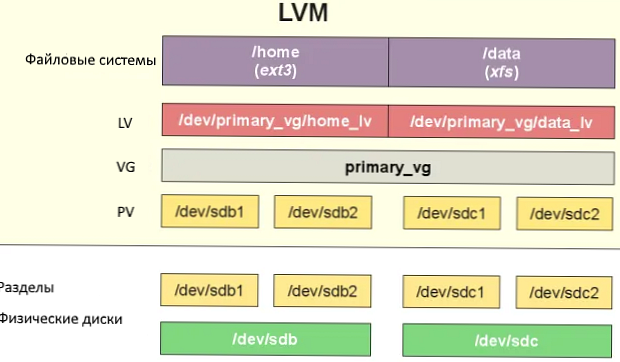

Читати даліНалагодження та управління LVM розділами в Linux

LVM (Logical Volume Manager) - підсистема операційних систем Linux, що дозволяє використовувати різні галузі фізичного жорсткого диска або різних жорстких дисків як один логічний том. LVM вбудована в ядро Linux...

Читати даліНалаштування Hyper-V Live Migration без кластера

Технологія Live Migration в системі віртуалізації Hyper-V дозволяє переміщати запущену віртуальну машину між хостами Hyper-V без переривання її роботи і доступності сервісів. У ранніх версіях Hyper-V віртуальну машину можна було...

Читати даліНалаштування груп доступності Always On в SQL Server

У цій статті ми розглянемо покрокову установку і настройку груп доступності Always On в SQL Server в Windows Server 2019, розглянемо сценарії відпрацювання відмов і ряд інших суміжних питань."Always On...

Читати даліНалаштування Google Chrome за допомогою ADMX шаблонів групових політик

У цій статті ми познайомимося з адміністративними шаблонами групових політик, що надаються компанією Google, які дозволяють централізовано керувати настройками браузера Chrome в домені Active Directory. Використання ADMX шаблонів GPO для...

Читати даліНалаштування FTP-сервера з ізоляцією користувачів на Windows Server 2016/2012 R2

Незважаючи на те, що протоколу FTP, що є одним з найстаріших протоколів, вже виповнилося більше 40 років, він продовжує використовуватися повсюдно там, де потрібно простий протокол передачі файлів. Сервер FTP...

Читати даліНалаштування FirewallD на сервері з CentOS 8 і 7

Починаючи з CentoOS 7 для настройки правил фільтрації трафіку з'явився новий інструмент firewalld. Саме його рекомендується використовувати для управління правилами iptables. У CentOS 8 замість стандартного пакета фільтрації iptables тепер...

Читати даліНалаштування Fail2Ban в Linux для захисту SSH, Apache, MySQL, Exim

Fail2ban дозволяє блокувати доступ до сервера або запущеним службам на основі аналізу логів доступу і підключень. Fail2Ban автоматично може створювати правила брандмауера для блокування окремих IP адрес, якщо дії з...

Читати даліНалаштування довірених SSL / TLS сертифікатів для захисту RDP підключень

У цій статті ми покажемо, як використовувати довірені SSL / TLS сертифікати для захисту RDP підключень до комп'ютерів і серверів Windows в домені Active Directory. Ці СЕРТФІКАТА ми будемо використовувати...

Читати далі