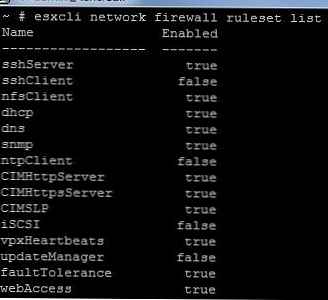

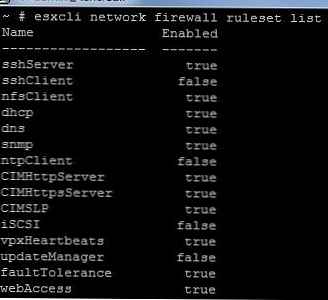

Нагадаю, що в ESXi 5.0 система брандмауера зазнала суттєвих змін, причому функціональність його практично відповідає функціоналу команди esxcfg-firewall в консолі ESX Service Console. Для доступу до налаштувань брандмауера можна скористатися командою: esxcli network firewall. За замовчуванням на сервері ESXi 5 вже є ряд попередньо встановлених правил брандмауера для служб, які можна ввімкнути або вимкнути.

Повний список стандартних правил брандмауера можна вивести за допомогою команди:

esxcli network firewall ruleset list

Крім того, в ESXi 5 можна створити власне правило брандмауера для мережевої служби. На жаль, за допомогою утиліти esxcli цього зробити не вийде, і нам доведеться відредагувати конфігураційний файл з правилами брандмауера. Файли, що описують правила брандмауера зберігаються в каталозі /etc /vmware /firewall / . Наприклад, якщо служба FDM включена, то в даному каталозі ви знайдете файл fdm.xml, що містить приблизно наступну XML структуру.

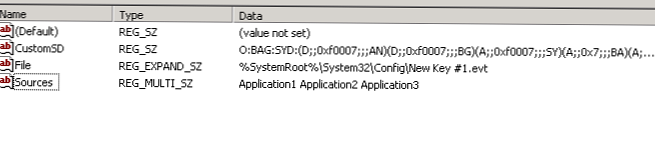

|

Цей XML файл описує ім'я правила для брандмауера, тут же зазначені порти і типи портів, протоколи і напрямок трафіку для даної служби.

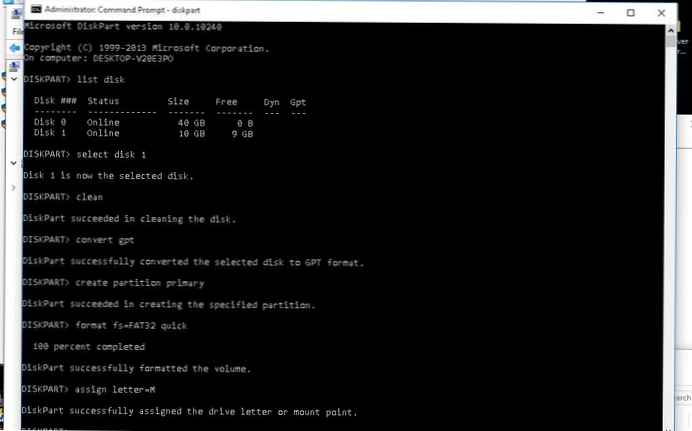

Далі ми спробуємо створити власне правило для брандмауера ESXi, назвемо його «virtually«. Це правило повинне відкривати порт TCP 1337 і порт UDP 20120 для вхідного і вихідного трафіку. Для цього створимо новий XML файл з ім'ям /etc /vmware /firewall /virtually.xml. XML файл буде мати наступну структуру:

|

Далі перезавантажити фаєрвол, щоб оновити список правил і ще раз виведемо список доступних правил:

esxcli network firewall refresh

esxcli network firewall ruleset list

Як ви бачите, в списку правил з'явилася нова з ім'ям virtually. Поточні параметри правила можна переглянути за допомогою команди:

esxcli network firewall ruleset rule list | grep virtually

У новому файервол ESXi також з'явилася можливість вказати конкретний IP адресу або діапазон IP адрес, яким дозволено підключатися до конкретної службі. У наступному прикладі ми заборонимо підключатися до служби virtually, описаної в нашому правилі оовсюду, крім мережі 172.80.0.0/24:

esxcli network firewall ruleset set --allowed-all false --ruleset-id = virtually

esxcli network firewall ruleset allowedip add --ip-address = 172.80.0.0 / 24 --ruleset-id = virtually

Нові правила брандмауера також стане доступним в інтерфейсі клієнта vSphere (розділ Configuration, секція Security Profile ).