За замовчуванням в Windows 10 і в Windows Server 2016 все-ще включена підтримка SMB 1.0. У більшості випадків він потрібен тільки для забезпечення роботи застарілих систем: знятих з підтримки Windows XP, Windows Server 2003 і старше. У тому випадку, якщо у вашій мережі не залишилося таких клієнтів, в нових версіях Windows бажано відключити протокол SMB 1.x, або повністю видалити драйвер. Тим самим ви захистите від великої кількості вразливостей, які властиві цьому застарілому протоколу (про що зайвий раз свідчить остання атака шифрувальника WannaCry), І всі клієнти при доступі до SMB кулях використовуватимуть нові більш продуктивні, безпечні і функціональні версії протоколу SMB.

В одній з попередніх статей ми приводили таблицю сумісності версій протоколу SMB на стороні клієнта і сервера. Згідно таблиці, старі версії клієнтів (XP, Server 2003 і деякі застарілі * nix клієнти) можуть використовувати для доступу до файлових ресурсів тільки протокол SMB 1.0. Якщо таких клієнтів в мережі не залишилося, можна повністю відключити SMB 1.0 на стороні файлових серверів (в тому числі контролерів домену AD) і клієнтських станціях.

зміст:

- Аудит доступу до файлового сервера по SMB v1.0

- Відключення SMB 1.0 на стороні сервера

- Відключення SMB 1.0 на стороні клієнта

Аудит доступу до файлового сервера по SMB v1.0

Перед відключенням і повним видаленням драйвера SMB 1.0.на стороні файлового SMB сервера бажано переконається, що в мережі не залишилося застарілих клієнтів, що підключаються до нього по SMB v1.0. Для цього, включимо аудит доступу до файлового сервера з цього протоколу за допомогою команди PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Через деякий час вивчіть події в журналі Applications and Services -> Microsoft -> Windows -> SMBServer -> Audit на предмет доступу клієнтів за допомогою протоколу SMB1.

Порада. Список подій з даного журналу можна вивести командою:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

У нашому прикладі в журналі зафіксувався доступ з клієнта 192.168.1.10 по протоколу SMB1. Про це свідчать події з EventID 3000 від джерела SMBServer і описом:

SMB1 accessClient Address: 192.168.1.10

Guidance:

This event indicates that a client attempted to access the server using SMB1. To stop auditing SMB1 access, use the Windows PowerShell cmdlet Set-SmbServerConfiguration.

В даному випадку, ми проіґноруймо цю інформацію, але потрібно враховувати той факт, що в подальшому даний клієнт не зможе з'єднуватися з Вашим SMB сервера.

Відключення SMB 1.0 на стороні сервера

Протокол SMB 1.0 може бути відключений як на стороні клієнта, так і на стороні сервера. На стороні сервера протокол SMB 1.0 забезпечує доступ до мережевих папок SMB (файловим кулях) по мережі, а на стороні клієнта - потрібен для підключення до таких ресурсів.

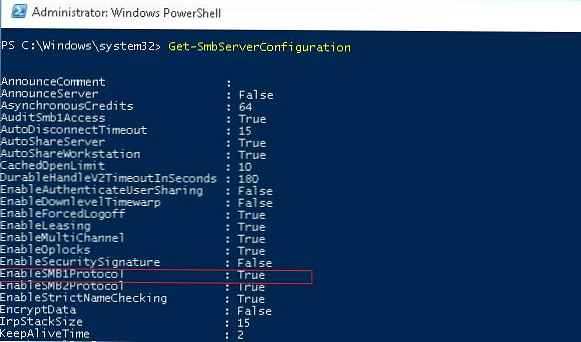

За допомогою наступної команди PowerShell перевіримо чи включений протокол SMB1 на стороні сервера:

Get-SmbServerConfiguration

Як ви бачите, значення змінної EnableSMB1Protocol = True.

Як ви бачите, значення змінної EnableSMB1Protocol = True.

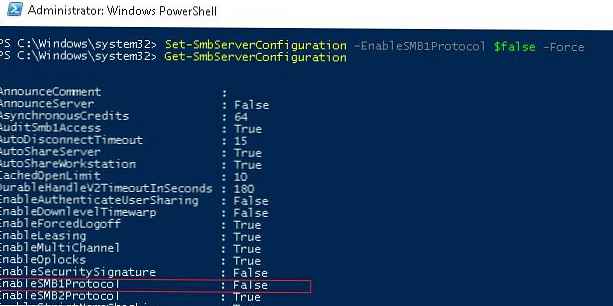

Отже, відключимо підтримку даного протоколу:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

І за допомогою командлета Get-SmbServerConfiguration переконаємося, що протокол SMB1 тепер вимкнений.

Щоб повністю видалити драйвер, який обробляє доступ клієнтів по протоколу SMB v1, виконайте наступну команду:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove

Залишилося перезавантажити систему і переконатися, що підтримка протоколу SMB1 повністю відключена.

Get-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Відключення SMB 1.0 на стороні клієнта

Відключивши SMB 1.0 на стороні сервера, ми домоглися того, що клієнти не зможуть підключатися до нього з цього протоколу. Однак, вони можуть використовувати застарілий протокол для доступу до сторонніх (в тому числі зовнішнім) ресурсів. Щоб відключити підтримку SMB v1 на стороні клієнта, виконайте команди:

sc.exe config lanmanworkstation depend = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = disabled

Отже, відключивши підтримку застарілого SMB 1.0 на стороні клієнтів і серверів ви порожниною захистіть свою мережу від всіх відомих і поки не знайдених вразливостей в ньому. А уразливості в Microsoft Server Message Block 1.0 знаходять досить регулярно. Остання суттєва вразливість в SMBv1, що дозволяє зловмисникові віддалено виконати довільний код, була виправлена в березні 2017 року.

Отже, відключивши підтримку застарілого SMB 1.0 на стороні клієнтів і серверів ви порожниною захистіть свою мережу від всіх відомих і поки не знайдених вразливостей в ньому. А уразливості в Microsoft Server Message Block 1.0 знаходять досить регулярно. Остання суттєва вразливість в SMBv1, що дозволяє зловмисникові віддалено виконати довільний код, була виправлена в березні 2017 року.