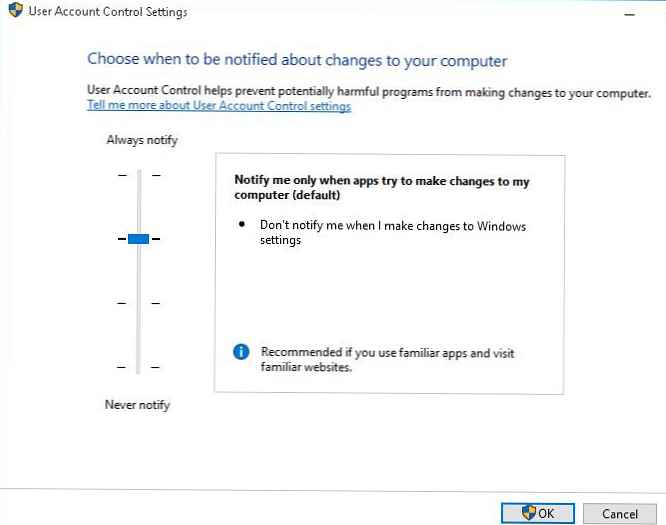

Microsoft в Windows Vista впровадила новий механізм, що забезпечує додатковий рівень захисту системи від несанкціонованих змін під назвою UAC (User Account Control або контроль обліковий запис). У Windows 7 (і вище) UAC обзавівся повзунком настройки (викликається через панель управління або файлом UserAccountControlSettings.exe), За допомогою якого можна вибрати один з чотирьох рівнів захисту UAC.

Доступні 4 зумовлених рівня захисту User Account Control, що задаються повзунком:

- Рівень 4 - Always notify - Завжди повідомляти (максимальний рівень захисту UAC)

- рівень 3 - Notify only when programs try to make changes to my computer (default) - Повідомити тільки коли програма намагається внести зміни в мій комп'ютер (стандартний рівень захисту)

- рівень 2 - Notify only when programs try to make changes to my computer (do not dim my desktop) - то ж що і попередній рівень, але без перемикання на Secure Desktop з блокуванням робочого столу

- Рівень 1 - Never notify - Ніколи не повідомляти (UAC відключений)

За замовчуванням в Windows використовується 3 рівень захисту UAC.

За замовчуванням в Windows використовується 3 рівень захисту UAC.

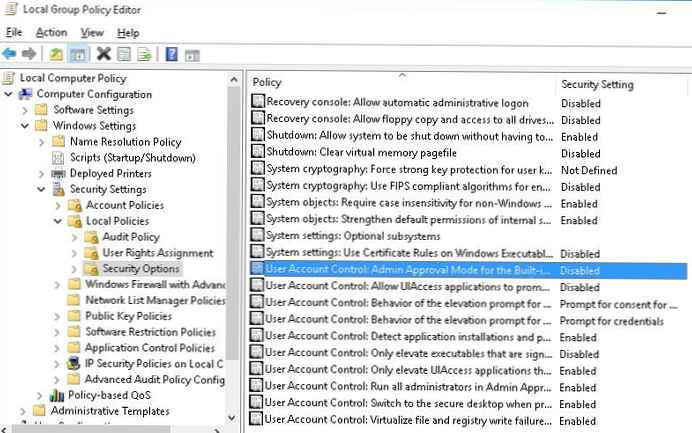

Управління настройками UAC можливо як за допомогою повзунка, так і за допомогою групових політик. Але в редакторі групових політик відсутня єдина політика, яка дозволяє вибрати один з 4 рівнів захисту (відповідні положення повзунка UAC). Замість цього пропонується регулювати налаштування UAC 10 різними політиками. Ці політики знаходяться в розділі:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфігурація комп'ютера -> Конфігурація Windows -> Параметри безпеки -> Локальні політики). Імена політик, що відносяться до UAC починаються з User Account Control (Служба захисту користувачів).

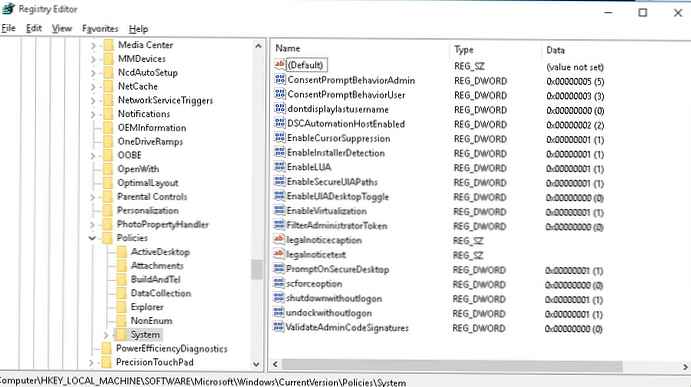

У наступній таблиці представлений список політик UAC, і відповідні їм ключі реєстру. Параметри налаштувань UAC зберігаються в гілці реєстру HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

У наступній таблиці представлений список політик UAC, і відповідні їм ключі реєстру. Параметри налаштувань UAC зберігаються в гілці реєстру HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

| ім'я політики | Ключ реєстру, що настроюється політикою | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Служба захисту користувачів: використання режиму адміністративного підтвердження для вбудованої облікового запису адміністратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Служба захисту користувачів: дозволяти UIAccess-додатків запитувати підвищення прав, не використовуючи безпечний робочий стіл | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Служба захисту користувачів: поведінка запиту на підвищення прав для адміністраторів в режимі адміністративного | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Служба захисту користувачів: поведінка запиту на підвищення прав для звичайних користувачів | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Служба захисту користувачів: виявлення установки додатків і запит на підвищення прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Служба захисту користувачів: підвищення прав тільки для підписаних і перевірених виконуваних файлів | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Служба захисту користувачів: підвищувати права тільки для UIAccess-додатків, встановлених в безпечному розташування | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Служба захисту користувачів: включення режиму адміністративного підтвердження | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Служба захисту користувачів: переключення до безпечного робочого столу при виконанні запиту на підвищення прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Служба захисту користувачів: при збоях записи в файл або реєстр віртуалізація в розміщення користувача | EnableVirtualization |

У тому випадку, якщо потрібно встановити параметри UAC через GPO, можна скористатися відповідниками між настройками і чотирма рівнями UAC описаними нижче:

У тому випадку, якщо потрібно встановити параметри UAC через GPO, можна скористатися відповідниками між настройками і чотирма рівнями UAC описаними нижче:

UAC рівень 1

Admin Approval Mode for the Built-in Administrator account = Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop = Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting

Behavior of the elevation prompt for standard users = Prompt for credentials

Detect application installations and prompt for elevation = Enabled

Only elevate executables that are signed and validated = Disabled

Only elevate UIAccess applications that are installed in secure locations = Enabled

Run all administrators in Admin Approval Mode = Disabled

Switch to the secure desktop when prompting for elevation = Disabled

Virtualize file and registry write failures to per-user locations = Enabled

Allow UIAccess applications to prompt for elevation without using the secure desktop = Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent for non-Windows binaries

Behavior of the elevation prompt for standard users = Prompt for credentials

Detect application installations and prompt for elevation = Enabled

Only elevate executables that are signed and validated = Disabled

Only elevate UIAccess applications that are installed in secure locations = Enabled

Run all administrators in Admin Approval Mode = Enabled

Switch to the secure desktop when prompting for elevation = Disabled

Virtualize file and registry write failures to per-user locations = EnabledUAC рівень 3 (по замовчуванням) У дужках вказані стандартні значення ключів реєстру, відповідні політікам.Admin Approval Mode for the Built-in Administrator account = Disabled (значення ключа реєстру FilterAdministratorToken - 0)

Allow UIAccess applications to prompt for elevation without using the secure desktop = Disabled (значення ключа реєстру EnableUIADesktopToggle - 0)

Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent for non-Windows binaries (значення ключа реєстру ConsentPromptBehaviorAdmin - 5)

Behavior of the elevation prompt for standard users = Prompt for credentials (значення ключа реєстру ConsentPromptBehaviorUser- 3)

Detect application installations and prompt for elevation = Enabled (значення ключа реєстру EnableInstallerDetection- 0 для комп'ютерів в домені, 1 - для робочих груп)

Only elevate executables that are signed and validated = Disabled (значення ключа реєстру ValidateAdminCodeSignatures- 0)

Only elevate UIAccess applications that are installed in secure locations = Enabled (значення ключа реєстру EnableSecureUIAPaths- 1)

Run all administrators in Admin Approval Mode = Enabled (значення ключа реєстру EnableLUA- 1)

Switch to the secure desktop when prompting for elevation = Enabled (значення ключа реєстру PromptOnSecureDesktop- 1)

Virtualize file and registry write failures to per-user locations = Enabled (значення ключа реєстру EnableVirtualization- 1)UAC рівень 4Admin Approval Mode for the Built-in Administrator account = Disabled

Allow UIAccess applications to prompt for elevation without using the secure desktop = Disabled

Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent on the secure desktop

Behavior of the elevation prompt for standard users = Prompt for credentials

Detect application installations and prompt for elevation = Enabled

Only elevate executables that are signed and validated = Disabled

Only elevate UIAccess applications that are installed in secure locations = Enabled

Run all administrators in Admin Approval Mode = Enabled

Switch to the secure desktop when prompting for elevation = Enabled

Virtualize file and registry write failures to per-user locations = Enabled

Якщо потрібно дозволити надалі користувачам самим регулювати налаштування UAC, стандартні настройки на комп'ютерах домену можна задати установкою ключів реєстру через GPP з одноразовим застосуванням (Apply once and do not reapply).