Багато сучасних жорстких дисків (в тому числі SSD) підтримують технологію самошіфровнія, призначену для захисту даних користувача. Диски з підтримкою шифрування на рівні контролера називаються SED дисками (Self-Encrypting Drives). Алгоритм шифрування з симетричним ключем реалізується апаратно на рівні контролера диска. При записи на диск всі дані шифруються, а при читанні - розшифровуються, причому абсолютно прозоро з точки зору користувача. Windows 8 і Windows Server 2012 можуть використовувати апаратний функціонал SED дисків для шифрування даних BitLocker-му, тим самим розвантажуючи процесор і зменшуючи загальне енергоспоживання системи.

При використанні SED диска з шіфрованіемі BitLocker на Windows 7/2008, дані на диску по суті шифруються двічі, на рівні ОС шифрування виконує BitLocker, а потім ці ж дані шифруються контролером диска. Не дуже-то ефективно ...

У BitLocker на Windows 8 / Windows Server 2012 з'явилася можливість розвантажити процесор, передавши функціонал шифрування контролера жорсткого диска. За різними оцінками, передача функцій шифрування BitLocker контролеру SED диска збільшує продуктивність системи на 15-29%. Крім того, при переході на апаратне шифрування, збільшується термін роботи пристроїв від акумуляторної батареї і термін її життя (Як перевірити стан акумулятора в Windows 8).

При використанні апаратного шифрування BitLocker збільшується безпеку системи за рахунок того, що ключ шифрування більш не зберігається в пам'яті комп'ютера, тим самим пам'ять комп'ютера більш не може бути потенційним вектором атаки

Microsoft визначила особливий стандарт Microsoft eDrive, описує вимоги до SED дискам для використання разом з BitLocker. eDrive заснований на стандартах специфікацій TCG OPAL і IEEE тисячі шістсот шістьдесят сім.

При використанні SED дисків, що підтримують стандарт eDrive, накопичувач виконує шифрування "на льоту", практично повністю зникає падіння продуктивності системи при роботі BitLocker (в порівнянні з програмним шифруванням BitLocker).

Судячи з описів Microsoft, задіяти апаратне шифрування BitLocker на сумісних пристроях не складає труднощів. Але, виявилося, перейти на апаратне шифрування не так просто. Далі покажемо, як включити підтримку BitLocker Hardware Encryption на SSD диску, підтримує стандарт eDrive.

Порада. BitLocker не підтримуються в молодших редакціях Win 8. Потрібна, як мінімум, Windows 8 Pro.Для того, щоб BitLocker міг використовувати для шифрування контролер жорсткого диска, оточення має відповідати наступним вимогам.

Вимоги до завантажувального системі:

- BitLocker підтримує версії TPM 1.2 і 2.0 (і вище). Додатково, потрібно TPM драйвер, сертифікований Microsoft

- Система повинна бути заснована на UEFI 2.3.1 і підтримувати EFI_STORAGE_SECURITY_COMMAND_PROTOCOL

- Комп'ютер повинен завантажуватися в нативному UEFI режимі (режим сумісності CSM - Compatibility Support Mode повинен бути відключений)

Вимоги до SED SSD диску з даними:

- Диск не повинен буде почати

- Шифрування має бути відключено

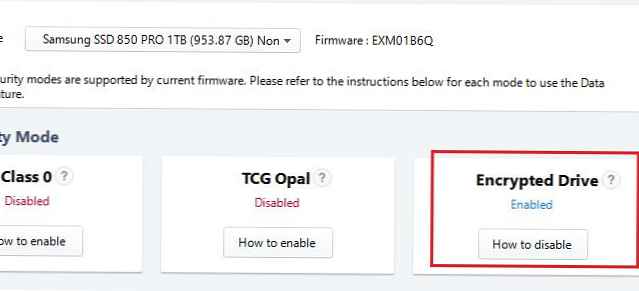

В нашій конфігурації ми намагаємося включити апаратне шифрування BitLocker на SSD диску Samsung SSD 850 Pro (EDrive сумісний SSD). Для управління параметрами SSD диска будемо використовувати офіційну утиліту Samsung для роботи з SSD накопичувачами - Samsung Magician.

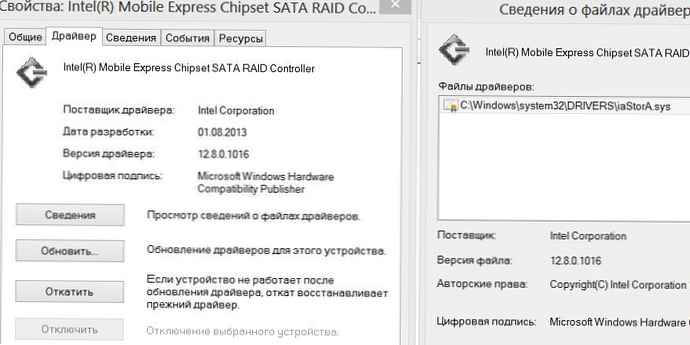

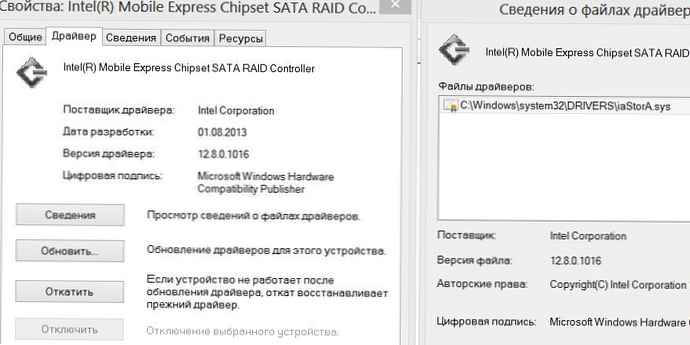

За задумом Microsoft, якщо система задовольняє описаним умовам, то при включенні BitLocker на SED диску, для шифрування даних автоматично використання функціонал контролера. Однак проблема виявилася в тому, що зі старими версіями драйвера Intel Rapid Storage Technology (RST), це не працює. Робоча версія RST з коректною підтримкою BitLocker - 13.2.

- Перевіряємо поточну версію драйвера RST - в нашому випадку це 12.8.10.1005. Качаємо свіжу версію RST (13.2.4.1000) драйвера з центру завантаження Intel (https://downloadcenter.intel.com/download/24293) і встановлюємо.

Примітка. Якщо не оновлювати RST драйвер, при спробі включити режим захисту на SSD диску в Samsung Magician, з'являється помилка Failed to perform the operation on the selected disk . А при спробі встановити примусове використання апаратного шифрування командою:

Enable-BitLocker -MountPoint d: -TPMProtector -HardwareEncryptionЗ'являється помилка:

Set-BitLockerVolumeInternal: The drive specified does not support hardware-based encryption. (Exception from HRESULT: 0x803100B2) - Очистимо вміст SSD диска таким чином, виконавши послідовно наступні команди (дані на другому диску будуть видалені!):

- diskpart

- list disk

- select disk 1

- clean

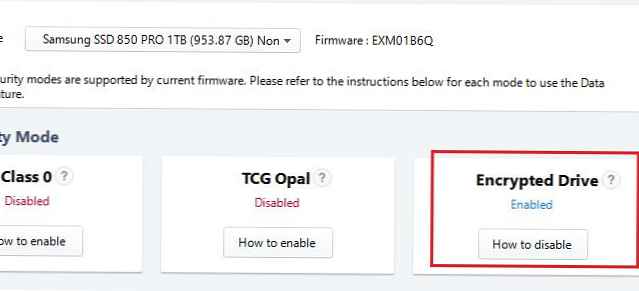

- Відкриємо Samsung Magician і в розділі Data Security, включіть режим апаратного шифрування SSD, натиснувши на Ready to enable.

- Після перезавантаження переконаємося, що режим шифрування диска активований.

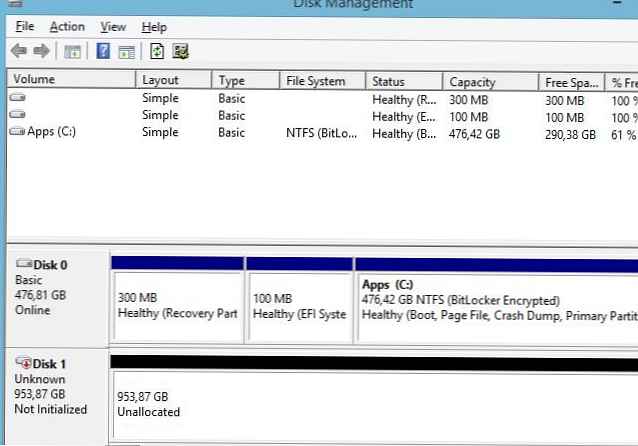

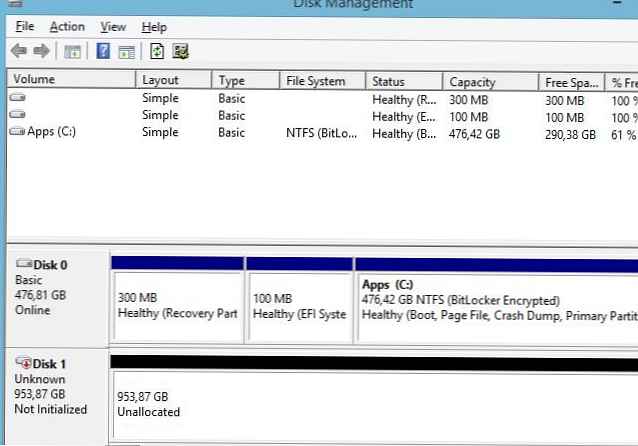

- Ініціалізуйте і відформатуйте диск в консолі Disk Management.

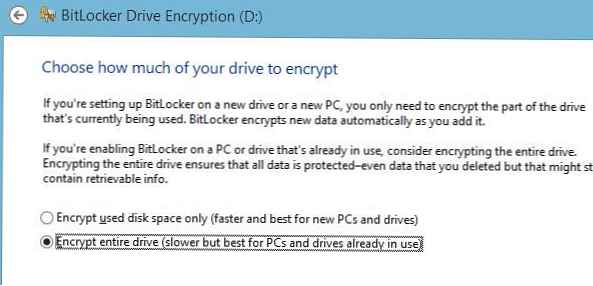

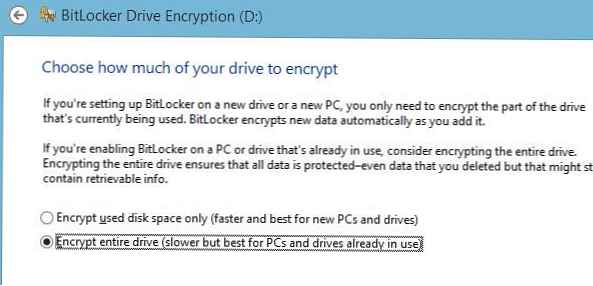

- Залишилося активувати BitLocker для диска як зазвичай. У майстра настройки вказати, що потрібно щіфровать весь вміст диска (Encrypt entire drive). В іншому випадку буде використовуватися програмне шифрування BitLocker.

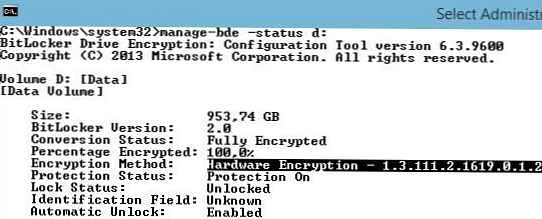

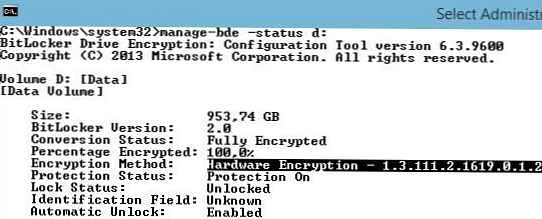

- Залишилося переконатися, що BitLocker тепер використовує апаратне шифрування. Зробити це можна тільки з командного рядка (з правами адміністратора):

Manage-bde -status d:

Наступний рядок свідчить про те, що BitLocker використовується апаратне шифрування

Encryption Method: Hardware Encryption - 1.3.111.2.1619.0.1.2

Надалі даний SED диск можна використовувати в якості завантажувального, встановивши на нього систему. Кожен раз при завантаженні такої системи необхідно буде вказувати ключ Bitlocker.