Використання локальних облікових записів (у тому числі локального адміністратора) для доступу по мережі в середовищах Active Directory небажано по ряду причин. Найчастіше на багатьох комп'ютерах використовуються однакові ім'я та пароль локального адміністратора, що може поставити під загрозу безліч систем при компрометації одного комп'ютера (загроза атаки Pass-the-hash). Крім того доступ під локальними обліковими записами по мережі важко персоніфікувати і централізовано відстежити, тому що подібні факти на контролерах домену AD не реєструються.

Щоб знизити ризики, адміністратори вдаються до перейменування імені стандартної локального облікового запису Windows Administrator (Адміністратор). Істотно підвищити безпеку облікових записів локальних адміністраторів дозволяє використання системи, що забезпечує періодичну зміну пароля локального адміністратора на унікальний на всіх комп'ютерах домен (наприклад, MS Local Administrator Password Solution). Але цим рішенням не вдасться вирішити проблему обмеження мережевого доступу під локальними обліковими записами, тому що на комп'ютерах може бути більше однієї локальної учеткі.

Обмежити мережевий доступ для локальних облікових записів можна за допомогою політики Deny access to this computer from the network. Але проблема в тому, що в цій політиці доведеться явно перерахувати всі імена облікових записів, яким потрібно заборонити доступ.

У Windows 8.1 and Windows Server 2012 R2 з'явилася дві нові групи безпеки з новими SID. Це означає, що тепер доступна можливість не перераховувати всі можливі варіанти SID локальних учёток, а використовувати загальний SID.

| S-1-5-113 | NT AUTHORITY \ Local account | Всі локальні обліковий запис |

| S-1-5-114 | NT AUTHORITY \ Local account and member of Administrators group | Всі локальні облікові записи з правами адміністратора |

Дані групи додаються в токен доступу користувача при вході в систему під локальної обліковим записом.

На сервері з Windows Server 2012 R2 переконаємося, що локального облікового запису administrator присвоєні дві нові групи NT AUTHORITY \ Local account (SID S-1-5-113) та NT AUTHORITY \ Local account and member of Administrators group (SID S-1 5-114):

Whoami / all

Цей функціонал можна додати і в Windows 7, Windows 8, Windows Server 2008 R2 і Windows Server 2012, встановивши оновлення KB 2871997 (оновлення від червня 2014 г.).

Цей функціонал можна додати і в Windows 7, Windows 8, Windows Server 2008 R2 і Windows Server 2012, встановивши оновлення KB 2871997 (оновлення від червня 2014 г.).

Перевірити, чи є дані групи в системі можна по їх SID наступним чином:

$ ObjSID = New-Object System.Security.Principal.SecurityIdentifier ( "S-1-5-113")

$ ObjAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Якщо скрипт повертає NT Authority \ Local account, значить дана локальна група (з цим SID) є.

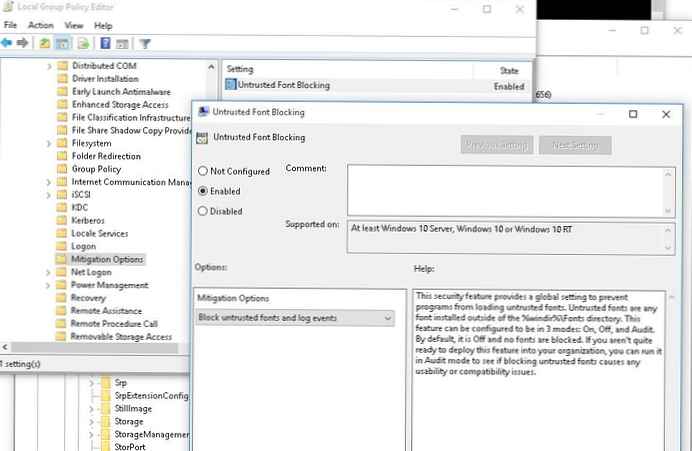

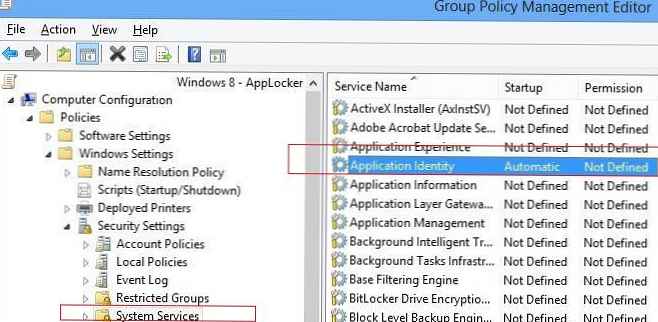

Щоб обмежити мережевий доступ під локальним облікових записів, з цими SID-ами в токені, можна скористатися наступними політиками, які знаходяться в розділі Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

- Deny access to this computer from the network - Відмова в доступі до комп'ютера з мережі

- Deny log on through Remote Desktop Services - Заборонити вхід в систему через службу з віддаленого робочого столу

Додаємо в дані політики Local account і Local account and member of Administrators group і оновлюємо політику за допомогою gpupdate / force.

Після застосування політики на даний комп'ютер заборонений мережевий доступ під локальними обліковими записами. Так, при спробі встановити RDP сесію під обліковим записом .\administrator з'явиться повідомлення про помилку.

Після застосування політики на даний комп'ютер заборонений мережевий доступ під локальними обліковими записами. Так, при спробі встановити RDP сесію під обліковим записом .\administrator з'явиться повідомлення про помилку.

Таким чином, можна обмежити доступ по мережі під локальними обліковими записами незалежно від їх імен, збільшити рівень захищеності корпоративної середовища.