При підключенні нового USB пристрою до комп'ютера, Windows автоматично визначає пристрій і встановлює відповідний драйвер, в результаті чого користувач практично відразу може використовувати підключений USB пристрій або накопичувач. У деяких організаціях для запобігання витоку конфіденційних даних і проникнення в мережу вірусів, можливість використання USB накопичувачів (флешки, USB HDD, SD-карти і т.п) блокують з міркувань безпеки. У цій статті ми покажемо, як за допомогою групових політик (GPO) заблокувати можливість використовувати зовнішніх USB накопичувачів в Windows, заборонити запис даних на підключення флешки і запуск виконуваних файлів.

зміст:

- Політики управління доступом до зовнішніх носіїв в Windows

- Налаштування GPO для блокування USB носіїв та інших зовнішніх накопичувачів

- Як заборонити використовувати USB накопичувачі певним користувачам

- Блокування доступу до USB накопичувачів через реєстр і GPP

Політики управління доступом до зовнішніх носіїв в Windows

В ОС Windows починаючи з Windows 7 / Vista з'явилася можливість досить гнучка можливість управління доступом до зовнішніх накопичувачів (USB, CD / DVD і ін.) За допомогою групових політик. Тепер ви можете програмно заборонити використання USB накопичувачів, не зачіпаючи такі USB пристрої, як миша, клавіатура, принтер і т.д.

Політика блокування USB пристроїв буде працювати, якщо інфраструктура вашого домену AD відповідає таким вимогам:

- Версія схеми Active Directory - Windows Server 2008 або вище [alert]Примітка. Набір політик, що дозволяє повноцінно управляти установкою і використанням знімних носіїв в Windows, з'явився тільки в цій версії AD (версія схеми 44). [/ Alert]

- Клієнтські ОС - Windows Vista, Windows 7 і вище

Налаштування GPO для блокування USB носіїв та інших зовнішніх накопичувачів

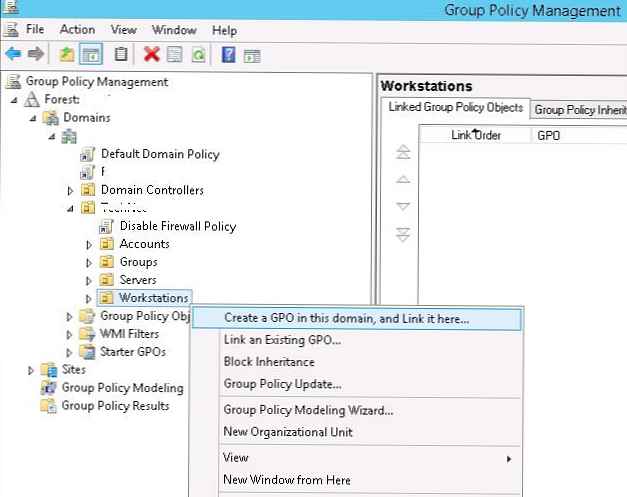

Отже, ми плануємо обмежити використання USB накопичувачів на всіх комп'ютерах в певному контейнері (OU) домену (можна застосувати політику заборони використання USB до всього домену, але це торкнеться в тому числі сервера і інші технологічні пристрої). Припустимо, ми хочемо поширити дію політики на OU з ім'ям Workstations. Для цього, відкрийте консоль управління доменними GPO (gpmc.msc) І, клацнувши ПКМ по OU Workstations, створіть нову політику (Create a GPO in this domain and Link it here).

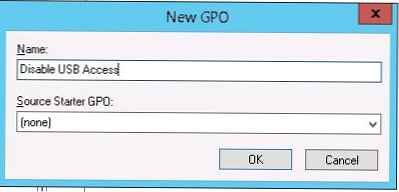

Порада. У разі використання окремо стоїть комп'ютера, політика обмеження використання USB портів може бути відредаговано за допомогою локального редактора групових політик - gpedit.msc. У домашніх редакція Windows локальний редактор групових відсутня, але це можна встановити так: в Windows 10, в Windows 7. назвемо політику Disable USB Access.

назвемо політику Disable USB Access.

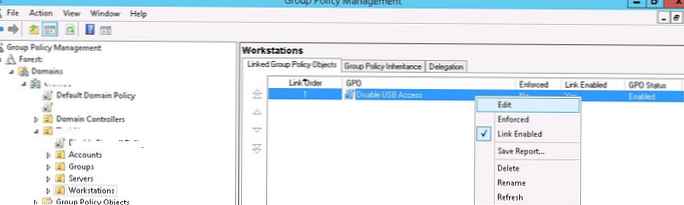

Потім відредагуємо її параметри (Edit).

Потім відредагуємо її параметри (Edit).

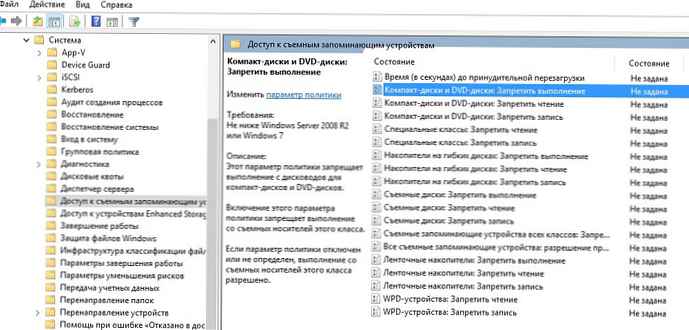

Налаштування блокування зовнішніх запам'ятовуючих пристрої присутні в призначеному для користувача і комп'ютерних розділах GPO:

- User Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфігурація користувача -> Адміністративні шаблони -> Система -> Доступ до знімних запам'ятовуючим пристроям)

- Computer Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфігурація комп'ютера-> Адміністративні шаблони -> Система -> Доступ до знімних запам'ятовуючим пристроям)

Якщо потрібно заблокувати USB накопичувачі для всіх користувачів доменного комп'ютера, потрібно редагувати політики в розділі "Конфігурація комп'ютера". розгорніть його.

У розділі "Доступ до знімних запам'ятовуючим пристроям" (Removable Storage Access) Є кілька політик, що дозволяють відключити можливість використання різних класів пристроїв зберігання: CD / DVD дисків, флоппі-дисків (FDD), USB пристроїв, стрічки тощо.

- Компакт-диски і DVD-диски: Заборонити виконання (CD and DVD: Deny execute access).

- Компакт-диски і DVD-диски: Заборонити читання (CD and DVD: Deny read access).

- Компакт-диски і DVD-диски: Заборонити запис (CD and DVD: Deny write access).

- Спеціальні класи: Заборонити читання (Custom Classes: Deny read access).

- Спеціальні класи: Заборонити запис (Custom Classes: Deny write access).

- Накопичувачі на гнучких дисках: Заборонити виконання (Floppy Drives: Deny execute access).

- Накопичувачі на гнучких дисках: Заборонити читання (Floppy Drives: Deny read access).

- Накопичувачі на гнучких дисках: Заборонити запис (Floppy Drives: Deny write access).

- Знімні диски: Заборонити виконання (Removable Disks: Deny execute access).

- Знімні диски: Заборонити читання (Removable Disks: Deny read access).

- Знімні диски: Заборонити запис (Removable Disks: Deny write access).

- Знімні пристрої, що запам'ятовують всіх класів: Заборонити будь-який доступ (All Removable Storage classes: Deny all access).

- Всі знімні пристрої, що запам'ятовують: дозвіл прямого доступу у віддалених сеансах (All Removable Storage: Allow direct access in remote sessions).

- Стрічкові накопичувачі: Заборонити виконання (Tape Drives: Deny execute access).

- Стрічкові накопичувачі: Заборонити читання (Tape Drives: Deny read access).

- Стрічкові накопичувачі: Заборонити запис (Tape Drives: Deny write access).

- WPD-пристрої: Заборонити читання (WPD Devices: Deny read access) - це клас портативних пристроїв (Windows Portable Device). Включає в себе смартфони, планшети, плеєри і т.д.

- WPD-пристрої: Заборонити запис (WPD Devices: Deny write access).

Як ви бачите, для кожного класу пристроїв ви можете заборонити запуск виконуваних файлів (захист від вірусів), заборонити читання даних і запис / редагування інформації на зовнішньому носії.

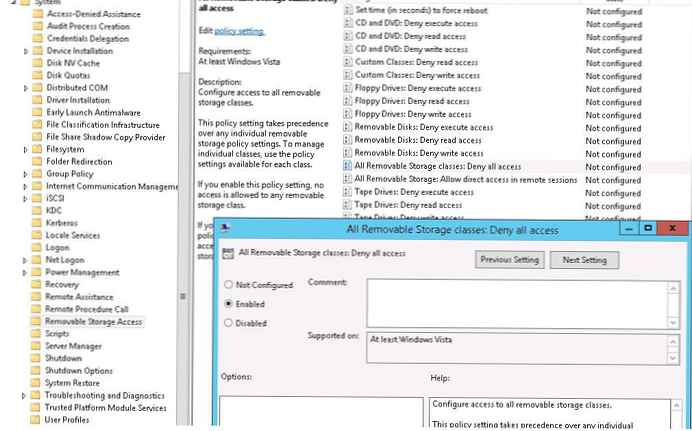

Найбільш "сувора" обмежувальна політика - All Removable Storage Classes: Deny All Access (Знімні пристрої, що запам'ятовують всіх класів: Заборонити будь-який доступ) - дозволяє повністю відключити доступ до будь-яких типів зовнішніх пристроїв зберігання даних. Щоб включити цю політику, відкрийте її і переведіть в стан Enable.

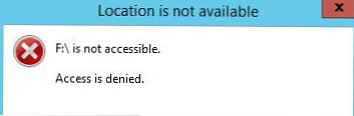

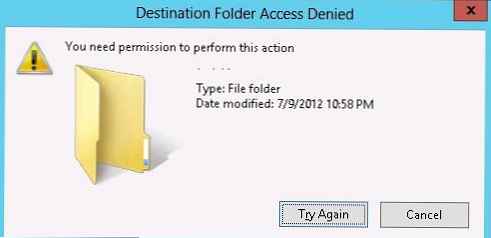

Після активації політики та поновлення її на клієнтах (gpupdate / force) зовнішні пристрої, що підключаються (не тільки USB пристрою, але і будь-які зовнішні накопичувачі) визначаються системою, але при спробі їх відкрити з'являється помилка доступу:

Після активації політики та поновлення її на клієнтах (gpupdate / force) зовнішні пристрої, що підключаються (не тільки USB пристрою, але і будь-які зовнішні накопичувачі) визначаються системою, але при спробі їх відкрити з'являється помилка доступу:

Location is not available

Drive is not accessible. Access is denied

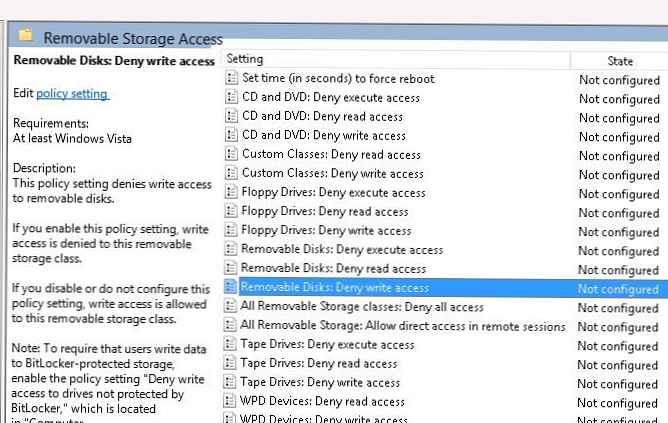

У цьому ж розділі політик можна налаштувати більш гнучкі обмеження на використання зовнішніх USB накопичувачів.

Наприклад, щоб заборонити запис даних на USB флешки, і інші типи USB накопичувачів, досить включити політику Removable Disk: Deny write access (Знімні диски: Заборонити запис).

У цьому випадку користувачі зможуть читати дані з флешки, але при спробі записати на неї інформацію, отримають помилку доступу:

Destination Folder Access Denied

You need permission to perform this action

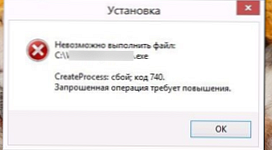

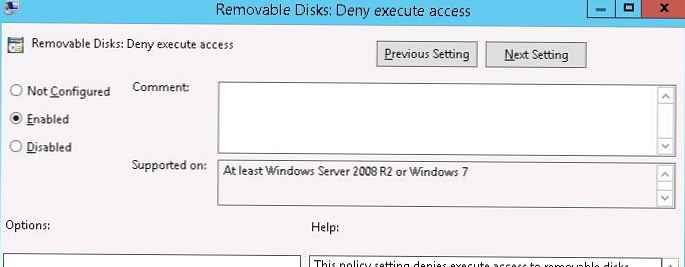

За допомогою політики Removable Disks: Deny execute access (Знімні диски: Заборонити виконання) можна заборонити запуск з USB дисків виконуваних файлів і файлів сценаріїв.

За допомогою політики Removable Disks: Deny execute access (Знімні диски: Заборонити виконання) можна заборонити запуск з USB дисків виконуваних файлів і файлів сценаріїв.

Як заборонити використовувати USB накопичувачі певним користувачам

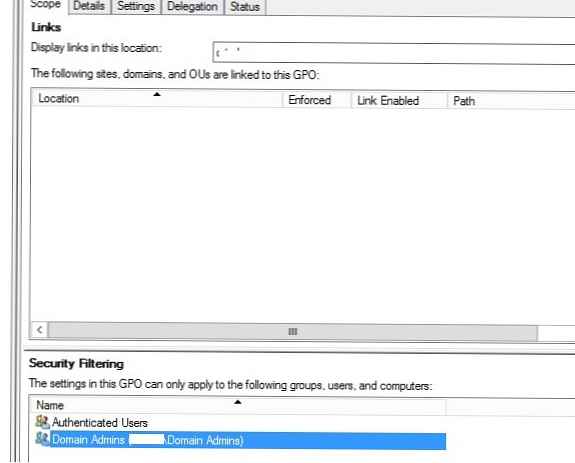

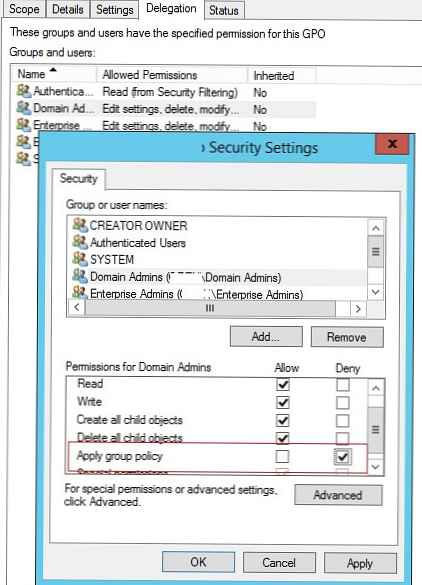

Досить часто виникає потреба обмежити використовувати USB диски всім користувачам в домені, крім, наприклад, адміністраторів.

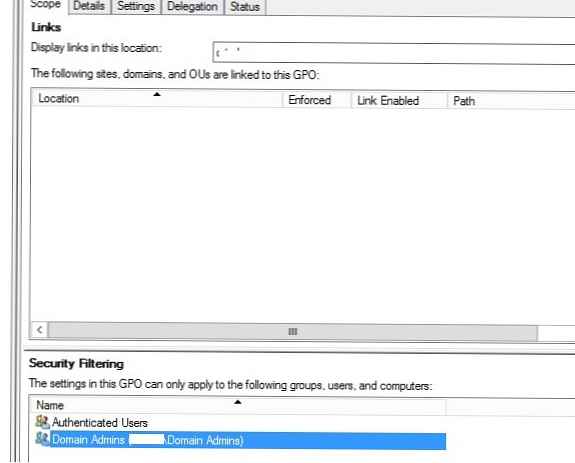

Найпростіше це реалізується за допомогою використання Security Filtering в GPO. Наприклад, щоб заборонити застосовувати політику блокування USB до групи адміністраторів домену.

- Виберіть в консолі Group Policy Management вашу політику Disable USB Access.

- У розділі Security Filtering додайте группуDomain Admins.

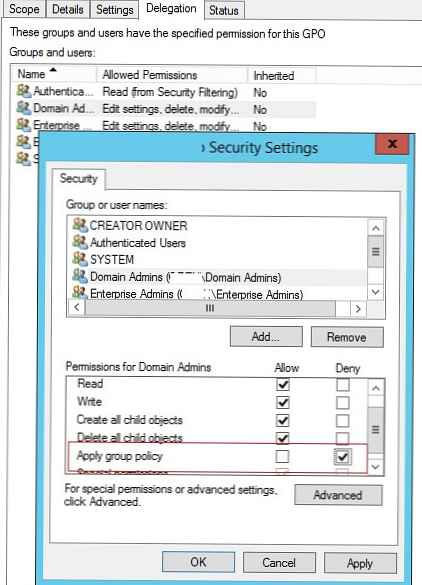

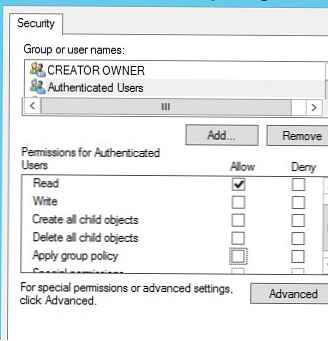

- Перейдіть на вкладку Delegation, натисніть на кнопкуAdvanced. У редакторі налаштувань безпеки, вкажіть що, групі Domain Admins заборонено застосовувати дану GPO (Apply group policy - Deny).

Якщо завдання стоїть по-іншому: потрібно дозволити використовувати USB диски всім, крім певної групи користувачів, потрібно в настройках безпеки політики додати вашу групу користувачів з дозволами на читання і застосування GPO, а у групи Authenticated Users або Domain Computers залишити тільки дозвіл на читання ( знявши галку біля пункту Apply group policy).

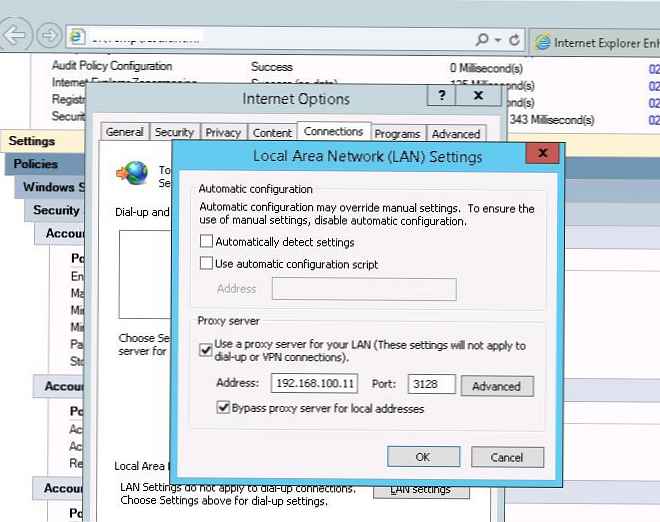

Блокування доступу до USB накопичувачів через реєстр і GPP

Більш гнучко управляти доступом до зовнішніх пристроїв можна за допомогою налаштування параметрів реєстру, які задаються розглянутими вище політиками через механізм Group Policy Preferences (GPP). Всім зазначеним вище політикам відповідають певні ключі реєстру в гілці HKLM (або HKCU) \ SOFTWARE \ Policies \ Microsoft \ Windows \ RemovableStorageDevices (за замовчуванням цього розділу в реєстрі немає). Щоб включити ту чи іншу політику потрібно створити в зазначеному ключі нову подветкой з ім'ям класу пристроїв, доступ до яких потрібно заблокувати (стовпець 2) і REG_DWORD параметром з типом обмеження Deny_Read або Deny_Write. Якщо значення ключа одно 1- обмеження активно, якщо 0 - заборона використання даного класу пристроїв не діє.

| ім'я політики | Подветкой з ім'ям Device Class GUID | Ім'я параметра реєстру |

| Floppy Drives: Deny read access | 53f56311-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| Floppy Drives: Deny write access | 53f56311-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| CD and DVD: Deny read access | 53f56308-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| CD and DVD: Deny write access | 53f56308-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| Removable Disks: Deny read access | 53f5630d-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| Removable Disks: Deny write access | 53f5630d-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| Tape Drives: Deny read access | 53f5630b-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| Tape Drives: Deny write access | 53f5630b-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| WPD Devices: Deny read access | 6AC27878-A6FA-4155-BA85-F98F491D4F33 F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE | Deny_Read |

| WPD Devices: Deny write access | 6AC27878-A6FA-4155-BA85-F98F491D4F33 F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE | Deny_Write |

Таким чином за допомогою даних ключів реєстру і можливостями націлювання політик GPP за допомогою Item-level targeting ви зможете гнучко застосовувати політики, що обмежують використання зовнішніх пристроїв зберігання, до певних груп безпеки AD, сайтам, версіями ОС, OU і іншим характеристикам комп'ютерів, аж до WMI запитів. Таким чином можна зробити так, щоб політики блокування USB застосовувалися тільки до комп'ютерів, які входять (не входять) в певну групу AD.

Примітка. Аналогічним чином ви можете створити власну політики для класів пристроїв, які в даному списку не перераховані. Дізнатися ідентифікатор класу пристрою можна у властивостях драйвера в значенні атрибута Device Class GUID.Якщо при спробі виконати форматування флешці, система пише "Windows не вдається завершити форматування», скористайтеся рекомендаціями зі статті Чому не форматується sd карта або флешка