У вівторок увечері 24 жовтня всі новинні агентства засурмили про нову масову атаку вірусу-шифрувальника під назвою Bad Rabbit, порівнюючи його з гучними в цьому році вірусами WannaCry і NotPetya. Розберемося що це за вірус і як з ним боротися в корпоративній мережі.

зміст:

- Способи зараження вірусом Bad Rabbit

- Що робить вірус Bad Rabbit на зараженій системі

- Методи поширення шифрувальника Bad Rabbit по локальній мережі

- Способи захисту від Bad Rabbit

Способи зараження вірусом Bad Rabbit

Більшість заражень вірусом Bad Rabbit довелося на Росію, потім йдуть Україна, Туреччина і Німеччина. Судячи з усього, поширення вірусу почалося з кількох зламаних зловмисниками великих ЗМІ сайтів (в основному в доменних зонах .ru і .ua), на які було впроваджено JS код підробленого повідомлення про необхідність оновити Adobe Flash Player. У тому випадку, якщо користувач погоджується з оновленням і запускає скачаний з сервера зловмисників файл install_flash_player.exe (За словами співробітників Касперського скачування відбувається з сайту hxxp: // 1dnscontrol [.] Com)

Для успішного зараження ПК, користувач, який запускає файл, повинен мати права адміністратора і перед запуском вірусу має з'явитися стандартне вікно UAC (якщо, звичайно воно не було відключено умільцями).

Що робить вірус Bad Rabbit на зараженій системі

У разі успішного запуску, на диску комп'ютера з'являється файл динамічної бібліотеки C: \ Windows\ infpub.dat, який запускається через rundll32.

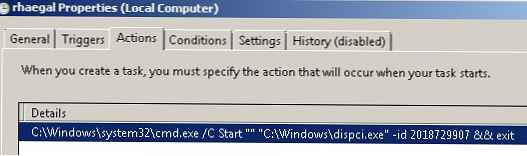

Після цього файл infpub.dat встановлює в системі виконуваний файл C: \ Windows \ dispci.exe і створює завдання планувальника для його запуску.

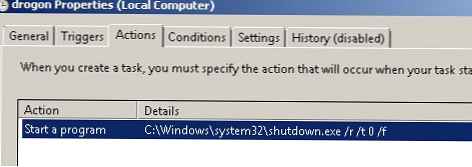

Потім створюється ще одне завдання планувальника для перезавантаження комп'ютера.

Потім вступає в справу модуль шифрувальника, зашитий в dispci.exe і cscc.dat. Виконується пошук файлів користувачів в системі по зашиті в код списку розширенню, а потім виконується їх щіфрованіе за допомогою відкритого RSA-2048 ключа зловмисників за алгоритмом AES-128-CBC. Dispci.exe для шифрування файлів на диску исползуются модуль утиліти DiskCryptor.

Список розширень файлів, що піддаються шифрування представлений нижче (відзначимо, що після шифрування, оригінальні розширення фалів зберігаються, а в кінець тіла файлу додається мітка encrypted):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

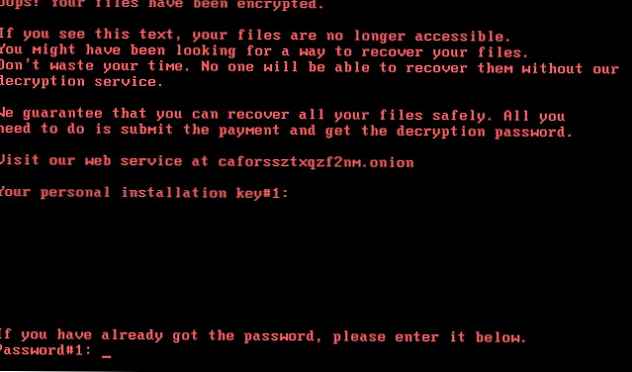

Крім того, файл dispci.exe використовується для установки модифікованого завантажувача, який перешкоджає нормальному завантаженні системі (за аналогією з NotPetya). Модифікується код в MBR і завантажувач перенаправляється на файл, що відображає текст повідомлення шифрувальника і "унікальний код користувача". У тексті повідомлення вказується адреса сайту в Tor для отримання коду расшіровкі.

Oops! Your files have been encrypted.

If you see this text, your files are no longer accessible.

You might have been looking for a way to recover your files.

Do not waste your time. No one will be able to recover them without our

decryption service.

We guarantee that you can recover all your files safely. All you

need to do is submit the payment and get the decryption password.

Visit our web service at caforssztxqzf2nm.onion

Your personal installation key # 1:

За розшифровку даних, розробники вірусу вимагають перевести на їх рахунки 0,05 біткойнов (BTC) протягом 40 годин.

За словами співробітників Касперського, на відміну від NetPetya, файли зашифровані новим вірусом розшифрувати, в принципі, можливо.

Методи поширення шифрувальника Bad Rabbit по локальній мережі

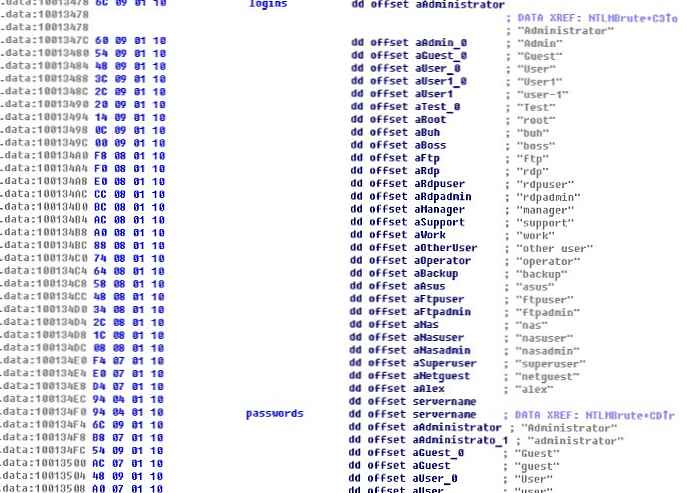

Для поширення по корпоративній мережі використовується модуль сканування і перебору IP адрес. Для доступу до ПК в мережі вірус намагається підібрати паролі адміністраторів віддалених комп'ютерів двома способами

- Виконується перебір облікових записів і паролів по жорстко зашиті в коді словником

- Для отримання паролів пользоватлей з пам'яті зараження системи використовується модуль Mimikatz, а отримані дані використовуються для авторизації на інших комп'ютерах

У разі успішної аутентифікації вірус поширює себе на віддалений комп'ютер через SMB and WebDAV.

У разі успішної аутентифікації вірус поширює себе на віддалений комп'ютер через SMB and WebDAV.

Більшість ЗМІ повідомляють, що для поширення вірусу по мережі використовується все той же експлоїт EthernalBlue (який використовувався в WcRy і NotPetya), але це не вірно.

Способи захисту від Bad Rabbit

Зберемо базові рекомендації, що дозволяють обмежити зараження комп'ютерів і поширення вірусу по мережі

- Дотримуйтесь загальних рекомендацій, описаним в статті про обмеження прав адміністративних облікових записів.

- Використовувати унікальні паролі локальних адміном на всіх ПК (налаштовуємо LAPS)

- Не можна відключати UAC

- Провидить лікнеп з користувачами про погрози запуску стороннього ПО, завантаженого з сайтів

- Обмежити можливість вилучення паролів / хеш користувачів з пам'яті утилітами а-ля mimikatz

- Перевірка достатньої складності паролів користувачів і адміністраторів в AD (Аудит паролів в AD), тим самим мінімізується можливість підбору пароля за словником

- Моніторинг створення нових завдань планувальника (EventID 106) і служба на ПК і серверах в мережі

- Використання політика обмеженого використання програм для заборони запуску наступних файлів (по імені і хешу). Або правил Антвірус.

| ім'я файлу | SHA256 хеш |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|