У Windows 10 Fall Creators Update (1709) з'явилася нова функція Controlled Folder Access (CFA, "Контрольований доступ до папок"), Що дозволяє забезпечити новий рівень захисту даних користувачів від актуальної в останні кілька років загрози вірусів класу шифрувальники-вимагачі (WCry, BadRabbit).

Функція "Контрольований доступ до папок" є частиною Windows Defender Exploit Guard і дозволяє відстежувати зміни, які намагаються внести свої додатки в певні папки, помічені користувачем як захищені. При спробі доступу до таких папок будь-яким додатком, воно перевіряється вбудованим антивірусом Windows Defender, і, якщо воно не визначається як довірена, користувач отримує повідомлення, про те, що спроба внести зміни в захищається папку була заблокована.

У Windows 10 Fall Creators Update підтримуються різні способи управління настройками контрольованого доступу до папок:

зміст:

- Управління через додаток Windows Defender Security Center

- Налаштування Controlled Folder Access в реєстрі

- Налаштування Controlled Folder Access за допомогою групових політик

- Управління функцією "Контрольованого доступу до папок" через PowerShell

Управління через додаток Windows Defender Security Center

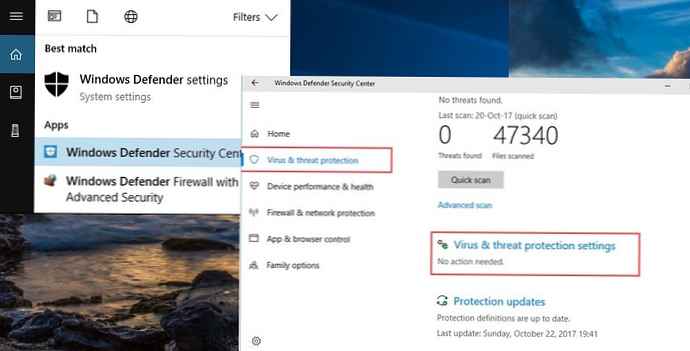

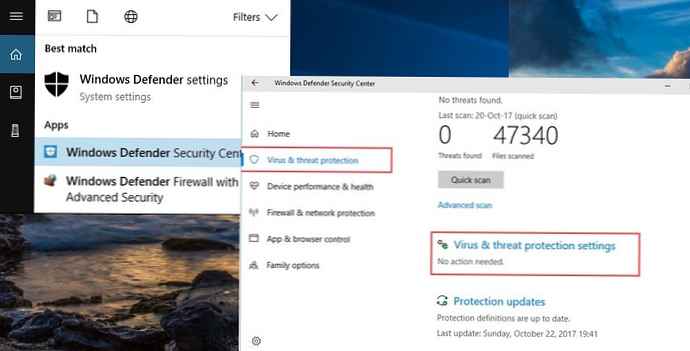

Щоб включити "Контрольований доступ до папок" за допомогою Windows Defender Security Center, запустіть додаток і виберіть розділ Virus & threat protection -> Virus & threat protection settings.

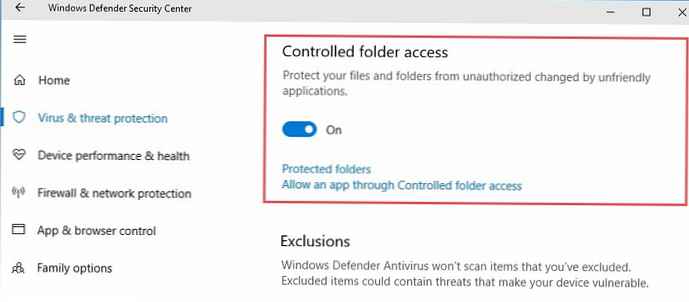

активуйте перемикач Controlled folder access.

активуйте перемикач Controlled folder access.

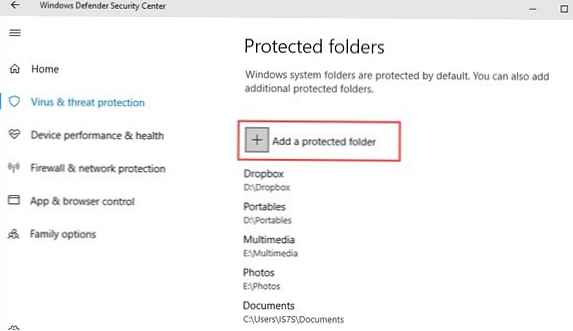

Тепер натисніть на лінк Protected folders і додайте захищаються папки, доступ до яких з боку недовірених додатків потрібно обмежувати.

Тепер натисніть на лінк Protected folders і додайте захищаються папки, доступ до яких з боку недовірених додатків потрібно обмежувати.

Аналогічним чином в розділі Allow an app through Controlled folder access можна додати список довірених додатків, яким дозволено вносити зміни в захищаються папки.

Аналогічним чином в розділі Allow an app through Controlled folder access можна додати список довірених додатків, яким дозволено вносити зміни в захищаються папки.

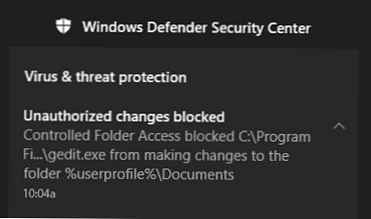

Тепер при спробі зміни файлів в захищених папках з боку недовірених додатки з'являється повідомлення про блокування доступу.

Virus & threat protection

Unauthorized changes blocked

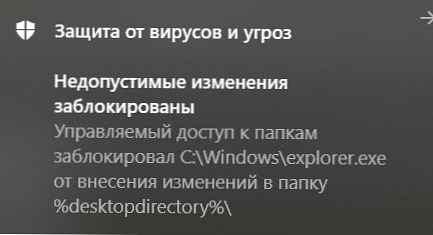

Захист від вірусів і загроз

Неприпустимі зміни заблоковані

Налаштування Controlled Folder Access в реєстрі

Включити Controlled folder access можна, якщо створити в гілці реєстру

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exploit Guard \ Controlled Folder Access параметр типу DWORD з ім'ям EnableControlledFolderAccess і значенням 1.

Список захищаються папок зберігається в гілці реєстрі HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exploit Guard \ Controlled Folder Access \ GuardedFolders.

Список довірених додатків в гілці HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exploit Guard \ Controlled Folder Access \ AllowedApplications.

Налаштування Controlled Folder Access за допомогою групових політик

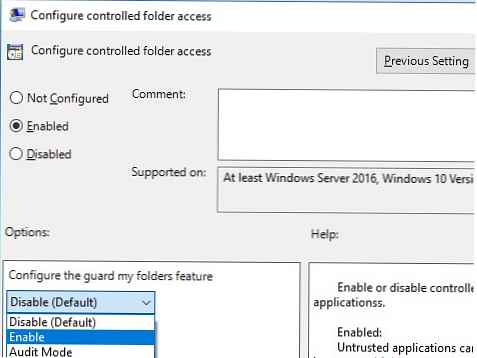

Включити функцію Controlled folder access можна через групові політики. Для цього, відкрийте консоль редактора GPO і перейдіть в розділ Computer configuration-> Policies -> Administrative templates -> Windows components -> Windows Defender Antivirus> Windows Defender Exploit Guard -> Controlled folder access.

Увімкніть політику Configure Controlled folder access і змініть значення опції Configure the guard my folder feature на Enable.

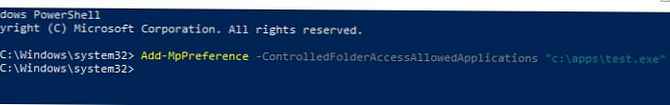

Управління функцією "Контрольованого доступу до папок" через PowerShell

Щоб налаштувати Контрольований доступ до папок через PowerShell, скористайтеся командою Set-MpPreference для зміни параметрів Windows Defender. включаємо функцію.

Set-MpPreference -EnableControlledFolderAccess Enabled

Додати нову папку в список захищаються можна так:

Add-MpPreference -ControlledFolderAccessProtectedFolders "c: \ docs"

Якщо потрібно додати довірена додаток, виконайте таку команду:

Add-MpPreference -ControlledFolderAccessAllowedApplications "c: \ tools \ tool.exe"

Таким чином, функція контрольованого доступу до файлів дозволить забезпечити додатковий рівень захисту від загрози з боку вірусів і шифрувальників. Цю функцію не розумно тільки у вигляді додаткового ешелону оборони в комплексі з іншими методами (своєчасне встановлення оновлень, використання актуальних антвірусних баз, відключення непотрібних служб і протоколів, блокування ісполнямих файлів через політики SRP, використання тіньових копій і т.д.).

Таким чином, функція контрольованого доступу до файлів дозволить забезпечити додатковий рівень захисту від загрози з боку вірусів і шифрувальників. Цю функцію не розумно тільки у вигляді додаткового ешелону оборони в комплексі з іншими методами (своєчасне встановлення оновлень, використання актуальних антвірусних баз, відключення непотрібних служб і протоколів, блокування ісполнямих файлів через політики SRP, використання тіньових копій і т.д.).