14 травня 2019 року Microsoft повідомила про наявність критичної уразливості в реалізації служби віддалених столів (раніше служба терміналів) в Windows, яка дозволяє атакуючому, що не пройшов перевірку автентичності, через протокол RDP віддалено виконати довільний код на цільовій системі. RCE (Remote Code Execution) вразливість описана в CVE-2019-0708 і їй присвоєно неофіційну назву BlueKeep. Уразливості схильні тільки старі версії Windows - починаючи з Windows XP (Windows Server 2003) і закінчуючи Windows 7 (Windows Server 2008 R2). Новіші версії (Windows 10, 8.1 і Windows Server 2012R2 / 2016/2019) даної уразливості в RDS не схильні до.

зміст:

- RCE уразливість CVE-2019-0708 в Remote Desktop Services

- Захист від вразливості BlueKeep CVE-2019-0708

- Оновлення Windows для захисту від RDP уразливості BlueKeep

RCE уразливість CVE-2019-0708 в Remote Desktop Services

Уразливість присутня не в самому протоколі RDP, а в реалізації служби віддалених робочих столів (Remote Desktop Service) в старих версіях Windows. Для експлуатації уразливості необхідний тільки мережевий доступ до комп'ютера з схильною версією Windows і наявність на ньому включеної служби RDP (доступ до якої не повинен блокуватися міжмережевими екранами). Тобто якщо ваш Windows хост доступний з інтернету через RDP, це означає, що вразливість може бути експлуатувати ким завгодно. Уразливість реалізується за рахунок відправки спеціального запиту до служби віддаленого робочого стола через RDP, преаутентфікація віддаленого користувача при цьому не потрібно. Після реалізації уразливості BlueKeep атакуючий може віддалено виконати довільний код на цільовій системі з правами SYSTEM.

Microsoft відзначає, що є вельми висока ймовірність появи автоматичних черв'яків, які будуть використовують уразливість в RDS для поширення в локальних мережах. Таким чином масштаб атак може досягти результатів хробака WannaCry (використовував уразливість в протоколі SMB CVE-2017-0144 - EternalBlue).

Захист від вразливості BlueKeep CVE-2019-0708

Для захисту від вразливості CVE-2019-0708 (BlueKeep) Microsoft рекомендує оперативно встановити оновлення безпеки (перераховані в наступному розділі). Для зменшення ризиків реалізації уразливості на системах до моменту установки оновлення в зовнішньому периметрі рекомендуються такі дії:

- Тимчасово відключити RDP доступ до комп'ютерів і відключити службу Remote Desktop Services або заблокувати зовнішній доступ на RDP на міжмережевих екранах периметра мережі і відключити кидок RDP портів в локальну мережу;

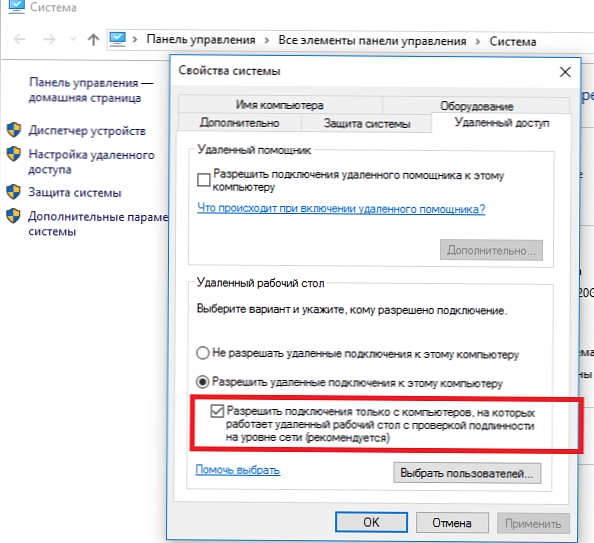

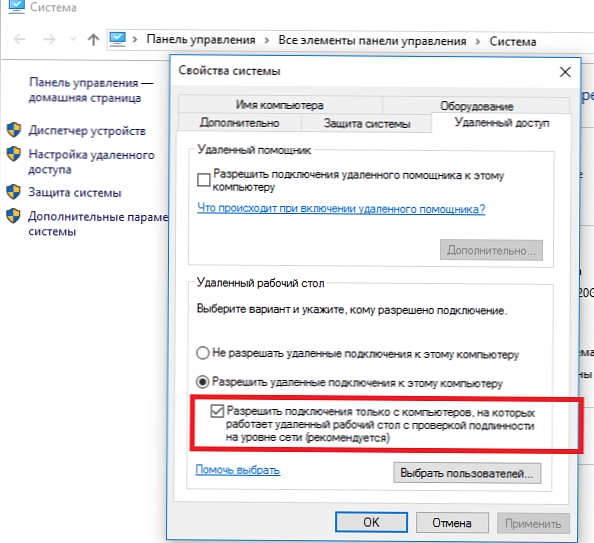

- включити підтримку Network Level Authentication (NLA - Перевірку достовірності на рівні мережі) в настройках RDP на комп'ютері) - можливо налаштувати як в Windows 7/2008 R2, так і в Windows XP SP3. При включеній NLA для реалізації уразливості атакуючому спочатку потрібно аутентифицироваться в службі Remote Desktop Services за допомогою дійсного облікового запису (реалізувати атаку можна тільки під легітимним користувачем).

Оновлення Windows для захисту від RDP уразливості BlueKeep

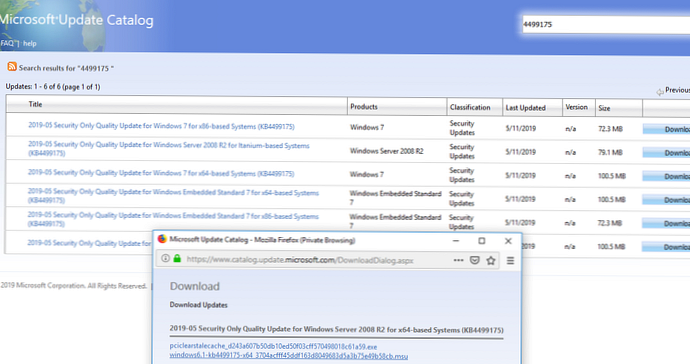

Microsoft випустила оновлення для всіх ОС Windows, схильних до уразливості CVE-2019-0708 (BlueKeep). Патчі доступні для завантаження в каталозі оновлень Microsoft.

Незважаючи на те, що Microsoft припинила підтримку Windows XP і Windows Server 2003, для захисту від BlueKeep були випущені оновлення і для цих застарілих систем. Що зайвий раз підкреслює серйозність знайденої уразливості і високий ризик її масової експлуатації.

Нижче наведені прямі посилання на ручне завантаження оновлень для популярних версій Windows:

KB4500331:

Windows XP SP3 x86, x64 Windows XP Embedded, Windows Server 2003 SP2 x86, x64 - https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

- Windows Server 2008 R2 SP1 і Windows 7 SP1 x64 - windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 - windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

У Windows XP і 2003 оновлення kb4500331 доведеться встановлювати вручну.

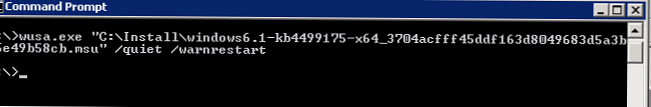

Для Windows 7 і Windows Server 2008 R2 оновлення KB4499175 вже доступно для установки через WSUS (в залежності від налаштувань схвалення оновлень) і Microsoft Update. Але ви можете встановити його і вручну з msu файлу за допомогою wusa.exe:

wusa.exe "C: \ Install \ windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" / quiet / warnrestart