При обслуговуванні великих мереж системні адміністратори часто стикаються з проблемами аутентифікації на мережевому обладнанні. Зокрема, досить складно організувати нормальну роботу декількох мережевих адміністраторів під індивідуальними обліковими записами на великій кількості обладнання (доводиться вести і підтримувати в актуальному стані базу локальних облікових записів на кожному пристрої). Логічним рішення було б використовувати для авторизації вже існуючої бази облікових записів - Active Directory. У цій статті ми розберемося, як налаштувати доменну (Active Directory) аутентифікацію на активному мережному обладнанні (Комутатори, маршрутизатори).

Не всі мережеве обладнання популярних вендорів (CISCO, HP, Huawei) підтримує функціонал для безпосереднього звернення до каталогу LDAP, і таке рішення не буде універсальним. Для вирішення нашої задачі підійде протокол AAA (Authentication Authorization and Accounting), фактично став стандартом де-факто для мережевого обладнання. Клієнт AAA (мережевий пристрій) відправляє дані авторизуйтесь користувача на сервер RADIUS і на основі його відповіді приймає рішення про надання / відмову доступу.

протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включений в роль NPS (Network Policy Server). У першій частині статті ми встановимо і налаштуємо роль Network Policy Server, а в другій покажемо типові конфігурації мережевого пристроїв з підтримкою RADUIS на прикладі комутаторів HP Procurve і обладнання Cisco.

зміст:

- Установка і настройка сервера з роллю Network Policy Server

- Налаштування мережевого обладнання для роботи з сервером RADUIS

Установка і настройка сервера з роллю Network Policy Server

Як правило, сервер з роллю NPS рекомендується встановлювати на виділеному сервері (не рекомендується розміщувати цю роль на контролері домену). В даному прикладі роль NPS ми будемо встановлювати на сервері з Windows Server 2012 R2.

Відкрийте консоль Server Manager і встановіть роль Network Policy Server (Знаходиться в розділі Network Policy and Access Services).

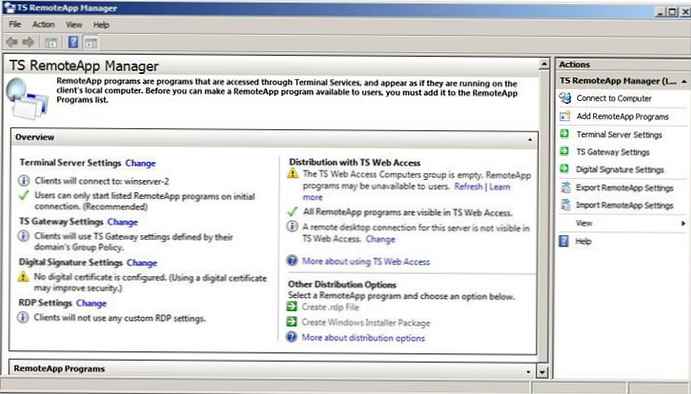

Після закінчення установки запустіть mmc-консоль управління Network Policy Server. Нас цікавлять три наступних розділу консолі:

Після закінчення установки запустіть mmc-консоль управління Network Policy Server. Нас цікавлять три наступних розділу консолі:

- RADIUS Clients - містить список пристроїв, які можуть аутентифицироваться на сервері

- Connection Request Policies - визначає типи пристроїв, які можуть аутентифицироваться

- Network Polices - правила аутентифікації

Додамо нового клієнта RADIUS (це буде комутатор HP ProCurve Switch 5400zl), клацнувши ПКМ по розділу RADIUS Clients і вибравши New. зазначимо:

Додамо нового клієнта RADIUS (це буде комутатор HP ProCurve Switch 5400zl), клацнувши ПКМ по розділу RADIUS Clients і вибравши New. зазначимо:

- Friendly Name: Sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (Пароль / секретний ключ): пароль можна вказати вручну (він повинен бути досить складним), або згенерувати за допомогою спеціальної кнопки (згенерований пароль необхідно скопіювати, тому що надалі його доведеться вказати на мережевому пристрої).

Відключимо стандартну політику (Use Windows authentication for all users) В розділі Connection Request Policies, клацнувши по ній ПКМ і вибравши Disable.

Відключимо стандартну політику (Use Windows authentication for all users) В розділі Connection Request Policies, клацнувши по ній ПКМ і вибравши Disable.

Створимо нову політику з ім'ям Network-Switches-AAA і натискаємо далі. В розділі Сondition створимо нову умову. шукаємо розділ RADIUS Client Properites і вибираємо Client Friendly Name.

Як значення вкажемо sw-?. Тобто умова буде застосовуватися для всіх клієнтів RADIUS, що починається з символів: "sw-". Тиснемо Next-> Next-> Next, погоджуючись з усіма стандартними настройками.

Як значення вкажемо sw-?. Тобто умова буде застосовуватися для всіх клієнтів RADIUS, що починається з символів: "sw-". Тиснемо Next-> Next-> Next, погоджуючись з усіма стандартними настройками.

Далі в розділі Network Policies створимо нову політику аутентифікації. Вкажіть її ім'я, наприклад Network Switch Auth Policy for Network Admins. Створимо дві умови: в першій умові Windows Groups, вкажемо доменну групу, члени якої можуть аутентифицироваться (облікові записи адміністраторів в нашому прикладі включені в групу AD Network Admins) Друга умова Authentication Type, вибравши в якості протоколу аутентифікації PAP.

Далі у вікні Configure Authentication Methods знімаємо галки з усіх типів аутентифікації, крім Unencrypted authentication (PAP. SPAP).

Далі у вікні Configure Authentication Methods знімаємо галки з усіх типів аутентифікації, крім Unencrypted authentication (PAP. SPAP).

У вікні Configure Settings змінимо значення атрибута Service-Type на Administrative.

В інших випадках погоджуємося зі стандартними настройками і завершуємо роботу з майстром.

В інших випадках погоджуємося зі стандартними настройками і завершуємо роботу з майстром.

І, наостанок, перемістимо нову політику на перше місце в списку політик.

Налаштування мережевого обладнання для роботи з сервером RADUIS

Залишилося налаштувати наше мережеве обладнання для роботи з сервером Radius. Підключимося до нашого комутатора HP ProCurve Switch 5400 і внесемо следующе зміна в його конфігурацію (змініть ip адресу сервера Raduis і пароль на свої).

aaa authentication console enable radius local aaa authentication telnet login radius local aaa authentication telnet enable radius local aaa authentication ssh login radius local aaa authentication ssh enable radius local aaa authentication login privilege-mode radius-server key YOUR-SECRET-KEY radius-server host 10.10 .10.44 YOUR-SECRET-KEY auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 radius-server host 10.10.10.44 acct-port 1646

Порада. Якщо в цілях безпеки ви заборонили підключатися до мережевого обладнання через telnet, ці рядки потрібно видалити з конфіга:

aaa authentication telnet login radius local aaa authentication telnet enable radius local

Не закриваючи консольне вікно комутатора (це важливо!, інакше, якщо щось піде не так, ви більше не зможете підключитися до свого комутатора), відкрийте другу telnet-сесію. Повинно з'явитися нове вікно авторизації, в якому буде запропоновано вказати ім'я та пароль облікового запису. Спробуйте вказати дані свого облікового запису в AD (вона повинна входити в групу Network Admins). Після підключення - ви все зробили правильно!

Для комутатора Cisco конфігурація, що припускає використання доменних облікових записів для аутентифікації і авторизації, може виглядати так:

Для комутатора Cisco конфігурація, що припускає використання доменних облікових записів для аутентифікації і авторизації, може виглядати так:

aaa new-model radius-server host 10.10.10.44 auth-port 1645 acct-port тисячі шістсот сорок шість key YOUR-SECRET-KEY aaa authentication login default group radius local aaa authorization exec default group radius local ip radius source-interface Vlan421 line con 0 line vty 0 4 line vty 5 15Примітка. У такій конфігурації для аутентифікації спочатку використовується сервер RADIUS, а якщо він не доступний - локальна обліковий запис.

Для Cisco ASA конфігурація буде виглядати так:

aaa-server RADIUS protocol radius aaa-server RADIUS host 10.10.10.44 key YOUR-SECRET-KEY radius-common-pw YOUR-SECRET-KEY aaa authentication telnet console RADIUS LOCAL aaa authentication ssh console RADIUS LOCAL aaa authentication http console RADIUS LOCAL aaa authentication http console RADIUS LOCAL

Порада. Якщо що то-не працює, перевірте:

- Чи збігаються секретні ключі на сервері NPS і комутаторі (для тесту можна використовуватися простий пароль).

- Вказано чи правильну адресу NPS сервера в конфігурації. Пінгуєтся він?

- Чи не блокують чи міжмережеві екрани порти тисяча шістсот сорок п'ять і +1646 між комутатором і сервером?

- Уважно вивчіть логи NPS сервера