У цій статті ми крок за кроком опишемо процедуру розгортання служби віддаленого доступу Direct Access на найсвіжішої серверній платформі Microsoft - Windows Server 2012 R2. Взагалі кажучи, служба Direct Access передбачає кілька сценаріїв роботи, ми спробуємо розглянути найбільш загальний сценарій організації сервісу DirectAccess.

Перш ніж приступити, коротко нагадаємо про те, що таке служба DirectAccess. Компонент DirectAccess вперше була представлена Micrisoft в Windows Server 2008 R2 і призначався для організації прозорого доступу віддалених комп'ютерів до внутрішніх ресурсів мережі компанії. При підключенні через DA користувач може повноцінно користуватися корпоративними і доменними сервісами, а співробітники ІТ-підтримки управляти таким комп'ютерів і підтримувати його актуальному з точки зору безпеки стані. За своєю суттю DirectAccess багато в чому нагадує традиційне VPN підключення до корпоративної мережі. Розглянемо основні відмінності DirectAccess від VPN:

- Для установки з'єднання за допомогою DirectAccess користувачеві не потрібно запускати VPN клієнт - підключення здійснюється автоматично при наявності доступу в Інтернет

- Для організації з'єднання між клієнтом DA і сервером потрібно відкрити тільки 443 порт

- Комп'ютер користувача обов'язково повинен знаходиться в домені AD, а це значить що на нього діють всі доменні групові політики (звичайно є трюки, що дозволяють запускати VPN до входу в Windows, але це зазвичай практично не практикується)

- Канал зв'язку між віддаленим ПК і корпоративним шлюзом шифрується стійкими алгоритмами з використанням IPsec

- Можливо організувати двухфакторную аутентифікацію з використанням системи одноразових паролів

У чому ж основні відмінності версії DirectAccess в Windows Server 2012/2012 R2 від версії Windows 2008 R2. Основна відмінність - зниження вимог до суміжній інфраструктурі. Так наприклад:

- Сервер DirectAccess тепер не обов'язково повинен бути прикордонним, тепер він може перебувати за NAT.

- У тому випадку, якщо в якості віддалених клієнтів використовується Windows 8 Enterprise, розгортати внутрішню інфраструктуру PKI не обов'язково (за аутентифікацію клієнтів буде відповідати Kerberos-проксі, розташований на сервері DA)

- Не обов'язково стало наявність IPv6 у внутрішній мережі організації

- Підтримка OTP (One Time Password) і NAP (Network Access Protection) без необхідності розгортання UAG

Вимоги та інфраструктура, необхідні для розгортання DirectAccess на базі Windows Server 2012 R2

- Домен Active Directory і права адміністратора домена

- Виділений (рекомендується) сервер DA під керуванням Windows Server 2012 R2, включений в домен Windows. Сервер має 2 мережеві карти: одна знаходиться у внутрішній корпоративній мережі, інша - в DMZ мережі

- Виділена DMZ підмережа

- Зовнішнє DNS ім'я (реальне або через DynDNS) або IP адреса, доступний з інтернету, до якого будуть підключаться клієнти DirectAccess

- Налаштувати перенаправлення трафіку з порту TCP 443 на адресу сервера DA

- Розгорнута інфраструктура PKI для випуску сертифікатів. У certificate authority потрібно опублікувати шаблон сертифікату Web Server і дозволено його автоматичне отримання (auto-enrollmen) (Якщо в якості клієнтів будуть використовуватися тільки Windows 8 - PKI не обов'язковий).

- В якості клієнтів можуть виступати комп'ютери з Windows 7 і Windows 8.x редакцій Professional / Enterprise

- Група AD, в якій будуть складатися комп'ютери, яким дозволено підключатися до мережі через Direct Access (припустимо, ця група буде називатися DirectAccessComputers)

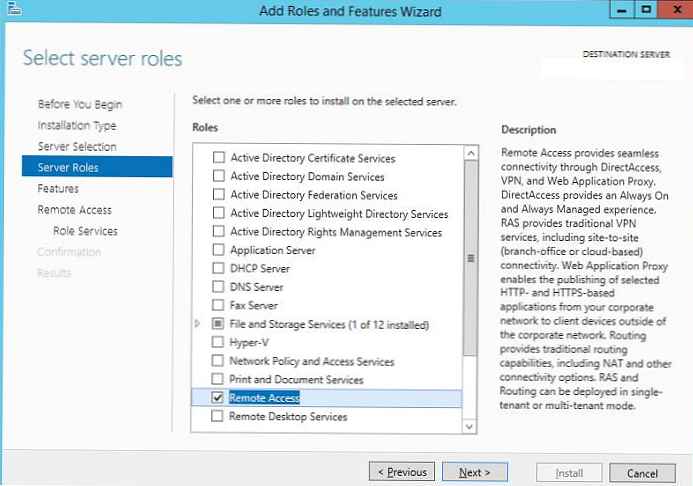

Установка ролі Remote Access

Запустимо консоль Server Manager і за допомогою майстра Add Roles and Features встановимо роль Remote Access.

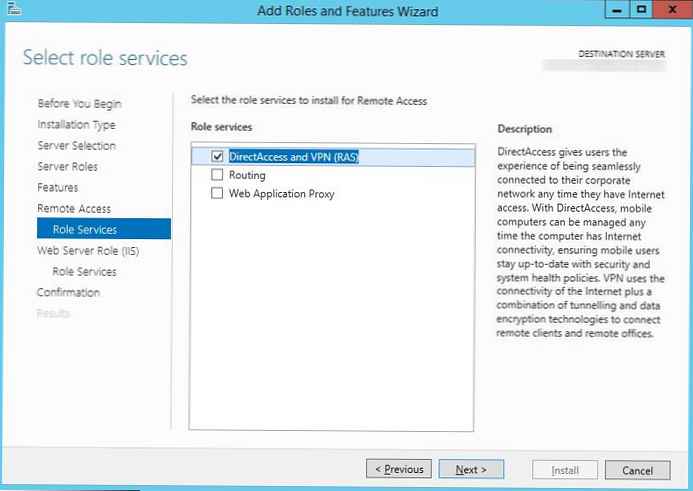

У складі ролі Remote Access потрібно встановити службу DirectAccess and VPN (RAS).

Всі інші залежності залишаємо за замовчуванням.

Налаштування служби Direct Access в Windows Server 2012 R2

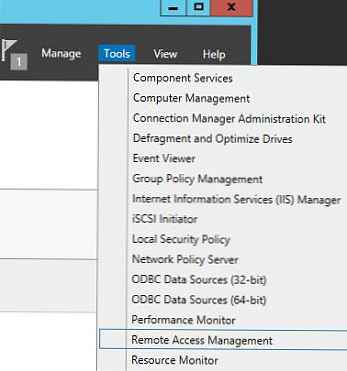

Після закінчення установки служби Remote Access, відкрийте оснащення Tools -> Remote Access Management.

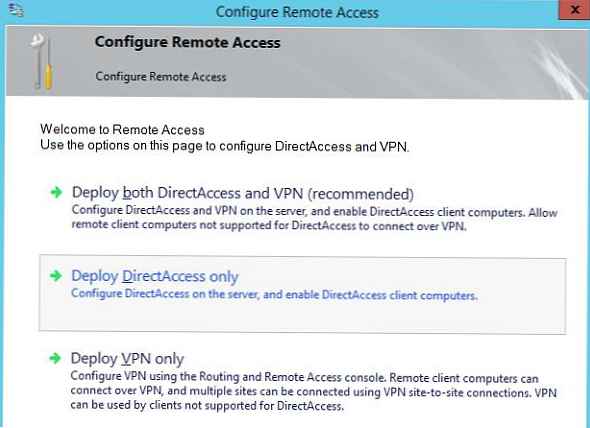

Запуститься майстер настройки ролі віддаленого доступу. Зазначимо, що нам потрібно встановити тільки роль DA - Deploy DirectAccess only.

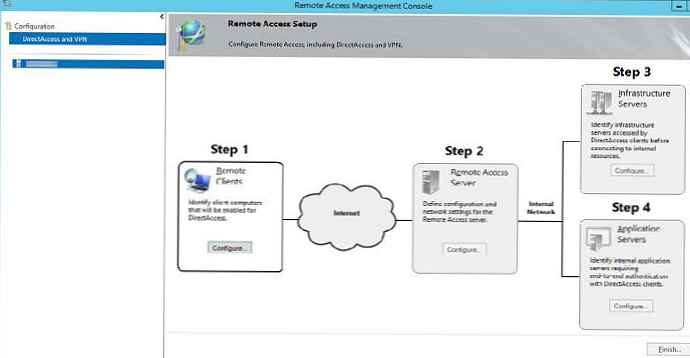

Після цього має відкритися вікно, в правій половині якого в графічному вигляді показані чотири етапи (Step 1 - 4) налаштування служби DA.

Перший етап (Step 1: Remote Clients).

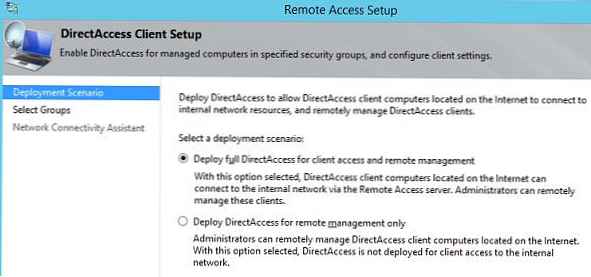

Зазначимо, що ми розгортаємо повноцінний DirectAccess сервер з можливістю доступу клієнтів і їх віддаленого управління Deploy full DirectAccess for client access and remote management.

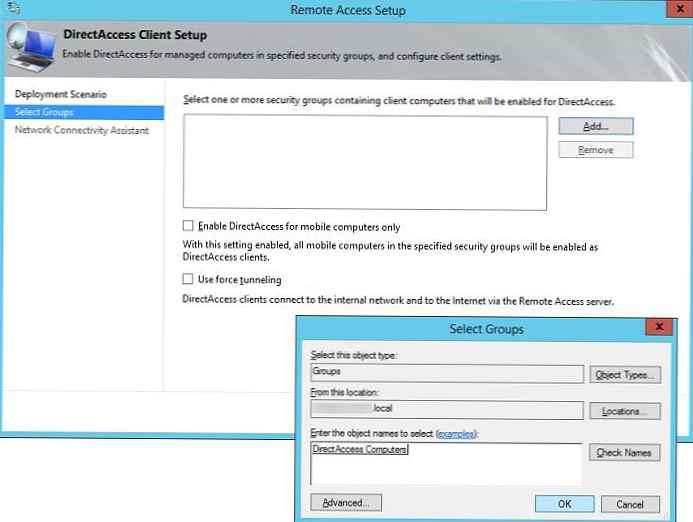

Далі, натиснувши кнопкуAdd потрібно вказати групи безпеки AD, в якій будуть знаходитися облікові записи комп'ютерів, яким дозволено підключатися до корпоративної мережі через Direct Access (в нашому прикладі це група DirectAccessComputers).

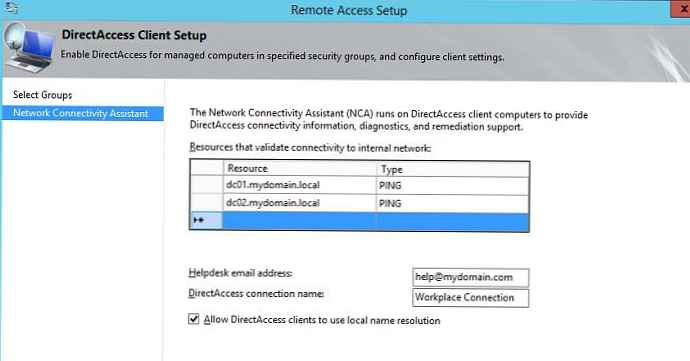

Наступний крок - потрібно вказати список внутрішніх мережевих імен або URL-адрес, за допомогою яких клієнт може перевірити (Ping або HTTP запит), що він підключений до корпоративної мережі. Тут же можна вказати контактний email служби helpdesk і найменування підключення DirectAccess (так воно буде відображатися в мережевих підключеннях на клієнті). У разі необхідності можна включити опцію Allow DirectAccess clients to use local name resolution, що дозволяє вирішити клієнту використовувати внутрішні DNS-сервера компанії (адреси DNS серверів можуть виходити за DHCP).

Другий етап (Step 2: Remote Access Server)

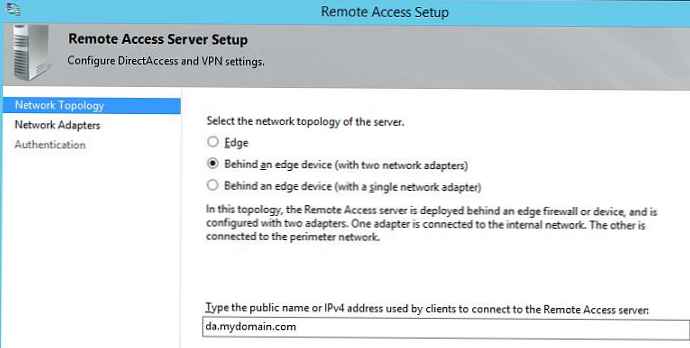

Наступний крок - настройка сервера Remote Access. Зазначаємо, що наш сервер віддаленого доступу являє собою конфігурацію з двома мережевими картами - Behind an edge device (with two network adapters), одна з яких знаходиться в корпоративній мережі, а друга підключена безпосередньо в Internet або DMZ-сіть. Тут же потрібно вказати зовнішнє DNS ім'я або IP адреса в Інтернеті (саме з цієї адреси прокидати 443 порт на зовнішній інтерфейс сервера DirectAccess), до якого повинні підключатися клієнти DA.

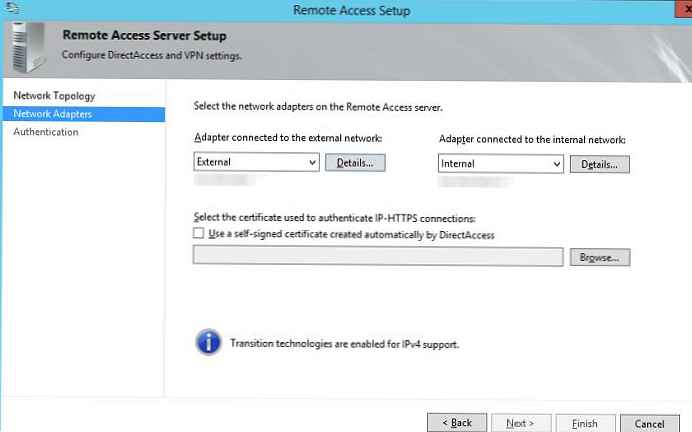

Потім потрібно вказати яка мережева карта буде вважатися внутрішньої (Internal - LAN), а яка зовнішньої (External - DMZ).

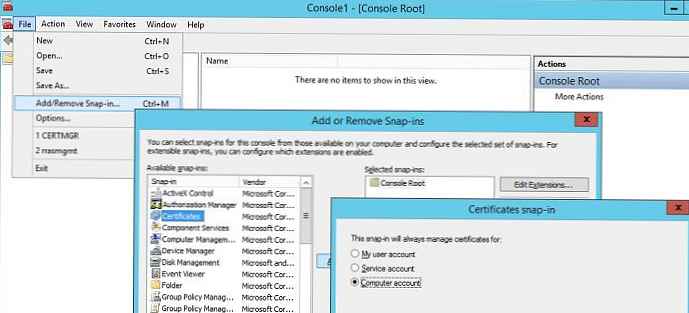

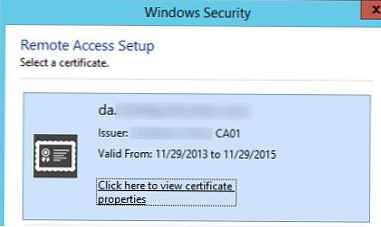

Звернемо поки майстер настройки сервера Direct Access і сгенерируем сертифікат сервера DA. Для цього створимо нову оснастку mmc, в яку додамо консоль Certificates, керуючу сертифікатами локального комп'ютера (Computer Account)

В консолі управління сертифікатами запитаємо новий персональний сертифікат, клацнувши ПКМ по розділу Certificates (Local Computer) -> Personal -> Certificates і вибравши в меню All Tasks-> Request New Certificate

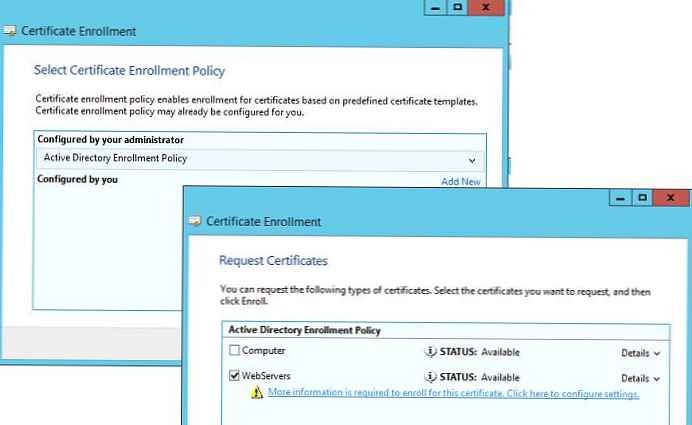

Запитаємо сертифікат через політику Active Directory Enrollment Policy. Нас цікавить сертифікат на основі шаблону WebServers.

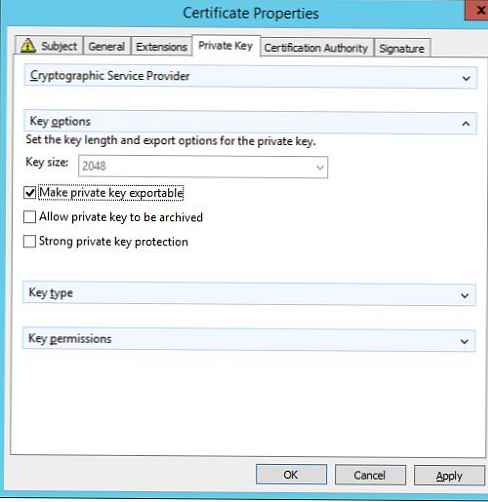

В налаштуваннях запиту нового сертифіката на вкладці Subject заповнимо поля, що ідентифікують нашу компанію, а на вкладці Private Key вкажемо, що закритий ключ сертифіката можна експортувати (Make private key exportable).

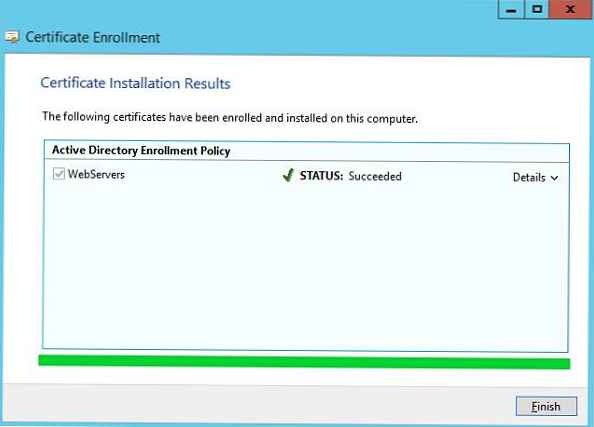

Збережемо зміни і запитаємо новий сертифікат у CA.

Повернемося в вікно налаштувань сервера DirectAccess і, натиснувши кнопку Browse, виберемо згенерований сертифікат.

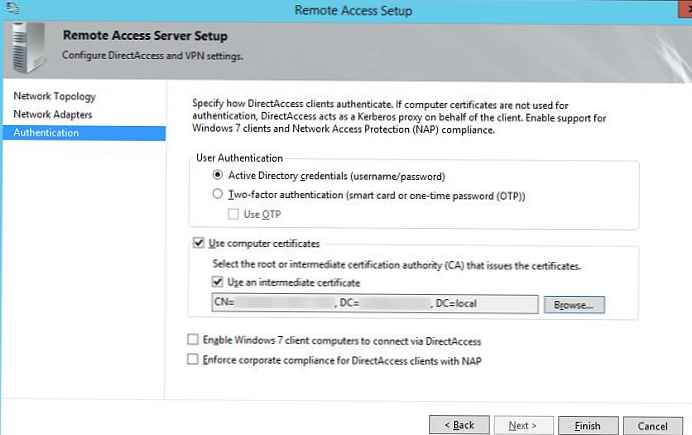

На наступному кроці майстра виберемо спосіб аутентифікації клієнтів Direct Access. Зазначимо, що використовується аутентифікація за логіном і паролем AD (Active Directory credentials - username / password). Відзначимо чекбокс Use computer certificates (Використовувати сертифікати комп'ютерів) і Use an intermediate certificate. Натиснувши кнопку Browse, потрібно вказати центр сертифікації, який буде відповідати за видачу сертифікатів клієнтів.

Порада. Нагадаємо, що якщо в якості клієнтів будуть виступати машини з Windows 8 - розгортати свій центр сертіфікаіціі не потрібно. Якщо ж зазначити чекбокс Enable Windows 7 client computers to connect via DirectAccess (Дозволити клієнтським комп'ютерам з Windows 7 підключатися за допомогою DirectAccess), то PKI доведеться разверачівать обов'язково, без нього клієнти на Windows 7 працювати не зможуть.

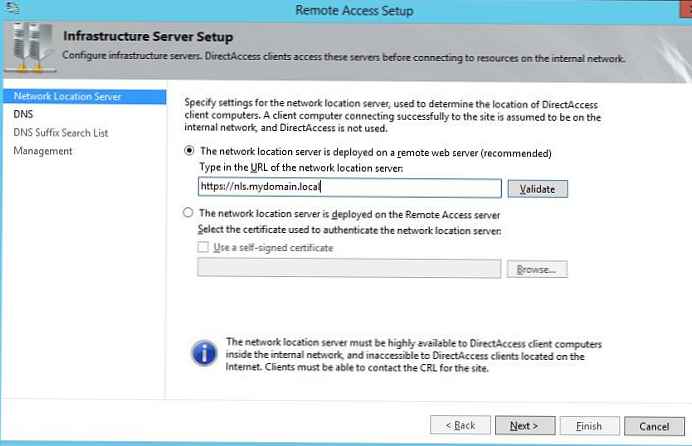

Третій етап (Step 3: Infrastructure Servers)

Третій етап - налаштування інфраструктурних серверів. Нам буде запропоновано вказати адресу сервера Network Location Server, що знаходиться всередині корпоративної мережі. Network Location Server - це сервер, за допомогою якого клієнт може визначити, що він знаходиться у внутрішній мережі організації, тобто не потрібно використовувати DA для підключення. NLS - сервером може побут будь-який внутрішній веб-сервер (навіть з дефолтной сторінкою IIS), основна вимога - сервер NLS не повинен бути доступний зовні корпоративної мережі.

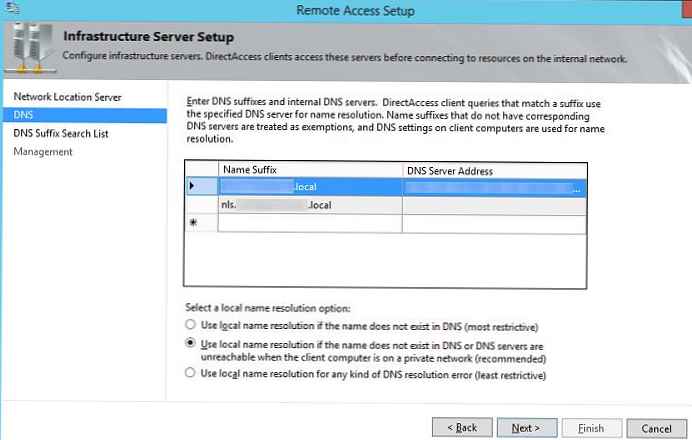

Далі вкажемо список DNS серверів для розпізнавання імен клієнтами. Рекомендується залишити опцію Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

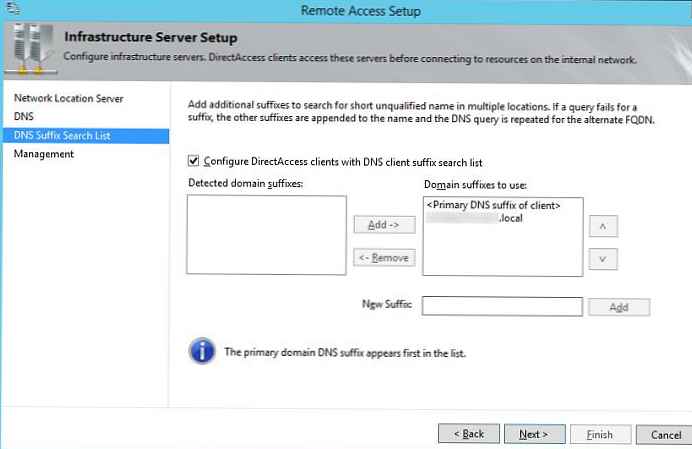

Потім вкажемо DNS-суфікси внутрішніх доменів в порядку пріоритету їх використання.

У вікні настройки Management нічого вказувати не будемо.

Четвертий етап (Step 4: Application Servers)

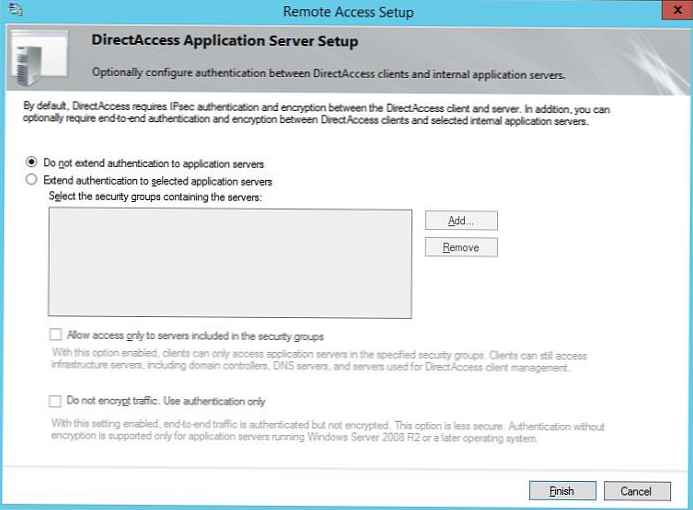

Етап настройки серверів додатків. На цьому етапі можна налаштувати додаткову аутентифікацію і шифрування трафіку між внутрішніми серверами додатків і клієнтами DA. Нам це не потрібно, тому залишимо опцію Do not extend authentication to application servers.

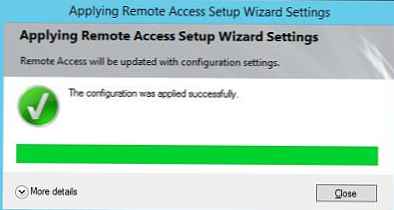

На цьому майстер настройки ролі Remote Access завершено, нам залишилося зберегти зміни.

Після закінчення роботи майстер створить дві нових групових політик DirectAccess Client Settings і DirectAcess Server Settings, які прикріплені до кореня домену. Їх можна залишити там, або облінкований на потрібний OU.

Тестуємо роботу Direct Access на клієнті Windows 8

Щоб протестувати роботу Direct Access з клієнта, додамо це комп'ютер (нагадаємо, що це повинен бути ПК з Windows 8.X Enterprise) в групу DirecAccessCompurers, оновимо на ньому групові політики (gpupdate / force).

Порада. Нагадаємо, що в Windows Server 2012 з'явився функціонал офлайновго включення комп'ютера в домен через DirectAccess, без необхідності фізично підключати комп'ютер клієнта до корпоративної мережі.Відключаємо тесову машину від корпоративної мережі і підключаємося в інтернету через Wi-Fi. Система автоматично підключається до корпоративної мережі через DirectAccess, про що свідчить статус Connected значка Workplace Connection (саме так ми назвали наш підключення при налаштуванні сервера) в списку мереж.

Наявність підключення до мережі через DirectAccess можна перевірити за допомогою PowerShell команди:

Get- DAConnectionStatus

Якщо вона повертає ConnectedRemotely, значить підключення DA до корпоративної мережі