У цій статті ми поговоримо про цікаве трюку в ОС сімейства Windows, що дозволяє виконати будь-яку команду з правами системи прямо на екрані входу в Windows до проходження процедури авторизації. Дану процедуру, природно, можна використовувати в благих цілях (наприклад для швидкого скидання пароля адміністратора), але також нею можуть скористатися зловмисник, який після отримання доступу до всієї системи, може залишити собі подібну консоль доступу, яку досить складно детектувати. Відразу обмовимося, що це не класична вразливість або діра, а просто кривизна архітектури Windows.

Методика хака полягає в використанні функціоналу "Sticky Keys" (функція активації залипання клавіш, що включається при п'ятикратному натисканні клавіші [Shift] в Windows). Підмінивши виконуваний файл Sticky Keys - sethc.exe на будь-який інший файл, можна домогтися того, щоб замість запуску утиліти включення залипання клавіші, запускалася потрібна програма. Спробуємо з використанням такої методики запустити вікно командного рядка прямо на екрані входу в Windows.

Методика підміни файл наступна (якщо система встановлена в інший розділ, відмінний від C :, подкорректируйте команди):

- Зробимо резервну копію файлу, скопіювавши його в корінь диска C:

copy c: \ windows \ system32 \ sethc.exe c: \

- Замінимо файл sethc.exe файлом командного рядка,

copy / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

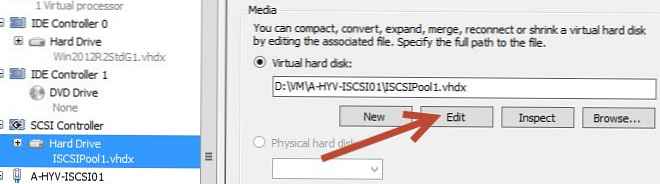

Ще один спосіб застосування хака - установка відладчика для sethc.exe, це можна зробити командою:

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Потім перезавантажуємо систему і на екрані входу в Windows п'ять разів натискаємо клавішу SHIFT, в результаті чого запускається вікно командного рядка, яким ми замінили програму sethc.exe. Вся принадність у тому, що командний рядок запускається з правами SYSTEM, тим самим ми отримуємо повний доступ до комп'ютера і можемо запустити що завгодно, хоч оболонку Explorer!

Ця досить стара дірка в системі безпеки Windows, коли різноманітні системні програми запускаються не з під обмеженою облікового запису, а з-під всемогутньою SYSTEM. Подібний трюк буде працювати і в Windows 7 і в Windows Server 2008 R2 і в Windows 8 Consumer Preview. І що особливо цікаво, він спрацює навіть при термінальному підключенні до сервера по RDP сесії (скрін нижче)!

Діапазон застосування подібної методики підміни системних файлів, що виконуються досить широкий. Убезпечити свою систему можна, відключивши залипання клавіш Sticky Keys на комп'ютері (це можна зробити через панель управління).