У попередній статті серії (File Classification Infrastructure в Windows Server 2012) ми поговорили про механізм автоматичної класифікації файлів на основі їх вмісту та місцезнаходження. У даній статті ми постараємося реалізувати ближчий до реального сценарій захисту файлів, класифікованих певним чином службою File classification Infrastructure (FCI). Припустимо, ми хочемо реалізувати вимога обов'язкового шифрування всіх файлів фінансового відділу, що зберігаються на файловому сервері (як варіант всіх конфіденційних документів). Реалізувати це завдання можна за допомогою служб FCI і AD RMS.

Як ця зв'язка буде працювати? Якщо коротко, за допомогою механізму FCI ми знаходимо все файли, які необхідно захистити і присвоюємо їм певні мітку (мітки), потім для файлів з даними мітками створюємо спеціальне завдання RMS Encryption, в якому можна прикріпити існуючий шаблон політики RMS або задати політику RMS вручну. Варто відзначити, що при перенесенні даних між серверами (природно це повинні бути Windows Server 2008 R2 / Server 2012) мітки зберігаються.

Даний механізм можна було реалізувати і Windows Server 2008 R2, але у нової платформи є переваги:

- Весь функціонал доступний в серверній ролі FSRM, більш не потрібно встановлювати AD RMS Bulk protection tool і писати власні скрипти.

- Файли можна захищати "на льоту", тобто при появі нового файлу не сервері, він автоматично класифікується, йому присвоюються мітки і він тут же захищається.

Щоб дозволити файловому серверу запитувати сертифікати і шифрувати документи, необхідно не сервері RMS задати наступні дозволи для файлу ServerCertification.asmx .

- Read + Execute для облікового запису файлового сервера

- Read + Execute для групи AD RMS Service Group

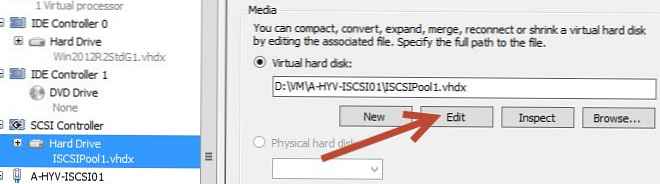

Потім потрібно в консолі FSRM в розділі File Management Tools нове завдання.

на вкладці General вказується ім'я правило (краще, щоб воно було значущим):

на внесок Scope вказується область дії правила (ми вказали заздалегідь створений набір Financial Data і окрему папку E: \ share1):

на вкладці Action доступні три опції:

- Custom - можна вказати власну команду, яку необхідно виконати до всіх файлів. Це може бути в тому числі скрипт на vbs, powershell і т.д.

- Expire - за допомогою даної опції можна задати термін дії (термін життя) файлу, після закінчення якого він переміщається в спеціальний каталог (політика терміну дії файлів).

- RMS Encryption - можна вказати існуючий шаблон політики, або створити власне правило

Нас цікавить опція шифрування файлів RMS encryption, вибравши якого нам буде запропоновано вказати, чи хочемо ми використовувати готовий шаблон RMS, або ж створити власний набір дозволів. Ми оберемо останнє, надавши всім доступ на читання, а користувачам "Finance User" повний доступ:

на вкладці Notification можна задати список адрес власників папки, керівника підрозділу або адміністратора, якому будуть розсилатися повідомлення:

на вкладці Conditions вибирається правило, що визначає документи, які необхідно шифрувати. Нас цікавлять всі файли, помічені тегом Department зі значенням Finance. Також тут вказуються тимчасові умови застосування завдання (час з моменту створення / модифікації / останнього доступу) і маску імен файлів:

на вкладці Schedule задається розклад застосування правила, можна вказати, що завдання виконується постійно (continuously):

Після збереження правила його можна запустити і познайомиться зі звітом його застосування:

Як і очікувалося, файли, які задовольняють дій параметрів, зашифровані, і доступ з ним тепер обмежений.

Отже, ми познайомилися зі способом захисту всіх файлів всередині зазначених каталогів з певним вмістом за допомогою функцій ОС Windows Server 2012 (класифікації файлів FCI) і AD RMS. Всі ці технології є компонентами нової архітектура управління доступу до загальних кулях і папок в Windows Server 2012 - Dynamic Access Control.